-

Créer un mot de passe sécurisé : les étapes essentielles à suivre

Dans un monde de plus en plus numérique, la protection des données personnelles revêt une importance capitale. L’utilisation de mots ...

-

Analyse de sécurité : comment réaliser une évaluation fiable ?

En France, l’évaluation des risques professionnels est une obligation réglementaire inscrite dans le Code du travail. Pourtant, un tiers des ...

-

Sécuriser son Wi-Fi : Découvrez son type de sécurité en un clin d’œil !

Changer le mot de passe du Wi-Fi sans vérifier le protocole de sécurité utilisé expose à des failles inattendues. Certaines ...

-

Sécuriser son compte Gmail : astuces pratiques pour renforcer la protection de sa boîte mail

Près de 15 % des tentatives de piratage ciblent directement les comptes Gmail, selon les dernières données de Google. L’authentification ...

-

Comment activer un badge verisure ?

Verisure est une entreprise qui intervient dans la sécurité des biens et des personnes. Les badges Verisure sont des outils ...

-

Cyberattaque : le pays le plus fort en cybercriminalité en 2025

Un SMS anodin, quelques mots jetés sur l’écran, et c’est tout un quartier d’affaires de Shanghai qui s’effondre dans le ...

-

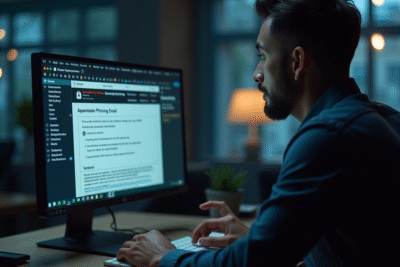

Phishing 2025 : Les nouvelles techniques d’attaque et comment s’en protéger

En 2024, plus de 80 % des incidents de compromission de données trouvent leur origine dans une tentative de phishing. ...

-

Cybersécurité : quelles études pour y travailler efficacement ?

Certains experts du secteur occupent des postes clés sans jamais avoir suivi de cursus spécialisé. À l’inverse, des diplômés de ...

-

Sécurité Wi-Fi : quel type choisir pour votre réseau domestique ?

Un mot de passe complexe ne suffit pas toujours à empêcher les intrusions sur un réseau sans fil. L’activation du ...

-

Protégez-vous du Wi-Fi : Astuces et conseils pour sécuriser votre connexion

Imaginez un instant que votre voisin, confortablement installé derrière son mur, s’invite dans votre salon numérique pour profiter de vos ...

-

Omega Safti : Découvrez les innovations dans le domaine de la sécurité

Dans l’univers de la sécurité, Omega Safti se positionne comme un pionnier, repoussant constamment les limites de l’innovation. La société, ...

-

Désactiver paiements en ligne : astuces et conseils pour réussir

Le compte bancaire ressemble parfois à une passoire invisible : vous croyez avoir tout verrouillé, mais, chaque mois, un débit ...

-

Données personnelles : adresse mail professionnelle, analyse et réglementation en France

L’adresse mail professionnelle, c’est le badge invisible qui circule à toute vitesse dans l’arrière-boutique numérique des entreprises. Elle paraît anodine, ...

-

Vidéosurveillance à distance : comment la visionner ?

Un salon vide, une silhouette qui traverse furtivement l’écran, et quelque part loin d’ici, un propriétaire dont le cœur rate ...

-

Sécuriser ses communications avec la messagerie AC Créteil

AC Créteil propose une solution innovante pour garantir la confidentialité de vos échanges numériques. Dans un environnement où les cybermenaces ...

-

Je veux savoir à qui appartient ce numéro : les méthodes fiables

Recevoir un appel ou un message d’un numéro inconnu peut susciter curiosité et inquiétude. Que ce soit pour identifier un ...

-

Sécurité et confidentialité : protéger vos données avec Zimbra interne

Les entreprises sont de plus en plus confrontées à des défis en matière de sécurité et de confidentialité des données. ...

-

Attaque par phishing : Les caractéristiques et prévention efficace

Les attaques par phishing se multiplient, ciblant aussi bien les entreprises que les particuliers. Ces cyberattaques usurpent généralement l’identité de ...

-

Protéger votre Wi-Fi domestique : conseils et astuces pour une sécurité renforcée

Avec la multiplication des appareils connectés à la maison, protéger votre réseau Wi-Fi n’a jamais été aussi fondamental. Un réseau ...

-

Comment les solutions modernes transforment la sécurité informatique

Les entreprises et les particuliers sont de plus en plus confrontés à des menaces informatiques sophistiquées, nécessitant des solutions innovantes ...

-

RGPD : Informations exemptées et obligations

Le Règlement Général sur la Protection des Données (RGPD) encadre strictement la collecte, le traitement et le stockage des données ...

-

Sécurité : 5 principes fondamentaux pour une protection optimale!

Assurer sa sécurité est devenu une priorité incontournable. Qu’il s’agisse de protéger ses données personnelles en ligne ou de garantir ...

-

RGPD : les données autorisées à collecter et celles interdites

En Europe, la protection des données personnelles est devenue une priorité avec l’entrée en vigueur du RGPD. Les entreprises doivent ...

-

Sécurité en ligne : Protégez votre identité en 2025 !

Les menaces numériques évoluent constamment et la protection de l’identité en ligne devient plus critique que jamais. En 2025, les ...

-

Point de preuve de phishing : qu’est-ce que c’est et comment l’identifier ?

Les cybercriminels redoublent de créativité pour tromper les internautes. Le phishing, ou hameçonnage, est l’une de leurs techniques préférées pour ...

-

Gestion des mots de passe : accès simplifié et sécurisé pour mieux protéger vos données

La gestion des mots de passe est devenue un enjeu fondamental pour la protection des données personnelles et professionnelles. Face ...

-

Sauvegarde téléphone sur ordinateur : astuces simples pour le transfert

Votre téléphone regorge de photos, vidéos et autres données précieuses. Pour éviter de perdre ces souvenirs, il faut les sauvegarder ...

-

Pourquoi changer le mot de passe par défaut d’un routeur Wi-Fi ?

La plupart des gens réalisent l’importance d’un mot de passe Wi-Fi, mais oublient souvent la nécessité d’en avoir un pour ...

-

Les critères à prendre en compte pour choisir le bon gestionnaire de mots de passe

La sécurité en ligne est devenue une préoccupation majeure pour chacun d’entre nous. Avec la multiplication des comptes et services ...

-

Comment bloquer les publicités Google et protéger votre vie privée en ligne

Les publicités en ligne peuvent rapidement devenir envahissantes, surtout lorsqu’elles semblent suivre chaque clic et recherche. Pour ceux qui cherchent ...

Qu’est-ce que SHA-1 et comment est-il utilisé pour la vérification des données?

SHA-1 (abréviation de Secure Hash Algorithm 1 ) est l’une des nombreuses fonctions de hachage cryptographique. SHA-1 ...

Introduction à la sécurité des réseaux sans fil

L’ordinateur peut remplacer toutes sortes de matériels technologiques

Il n’y a pas si longtemps, les ordinateurs étaient un luxe plutôt qu’une ...

Sécurisez votre réseau domestique grâce à ces meilleures pratiques en cybersécurité

Dans un monde de plus en plus numérisé, la nécessité de préserver la sécurité de notre réseau domestique est devenue ...

10 risques de cybersécurité liés au télétravail et comment les prévenir

Malgré les retours en arrière de certaines entreprises post-pandémie COVID-19, la plupart des organisations ont opté pour le télétravail ou ...

Conseils et astuces pour faire du shopping en ligne en toute sécurité

Avec la normalisation du commerce en ligne, acheter des produits sur internet est devenu plus simple et plus accessible que ...

Pourquoi il est important de télécharger un antivirus fiable dès maintenant

Les cyberattaques sont des maux numériques qui persistent jusqu’à ce jour. Heureusement, il existe des solutions de sécurité développées pour ...

Renforcer la résilience des entreprises industrielles par la formation en cybersécurité

Dans un monde de plus en plus connecté, les entreprises industrielles sont confrontées à une menace grandissante de ...

Les outils de prévention efficaces contre le vol à l’étalage

Dans le secteur du commerce de détail, le vol à l’étalage représente une préoccupation majeure, siphonnant chaque année une part ...

Détecteur Anti-AI : protégez-vous des voix synthétiques trompeuses

Dans un monde où la technologie progresse à un rythme effréné, la distinction entre l’authentique et le synthétique devient de ...

Pourquoi un antivirus avec VPN intégré est indispensable pour une protection optimale de vos données

À l’ère numérique où nous vivons aujourd’hui, la protection de nos données personnelles est devenue une préoccupation majeure. Avec la ...

Comment se souvenir d’un mot de passe oublié ?

À moins que votre mot de passe ait été généré de manière aléatoire, ...

Trouver le mot de passe wifi orange : un guide pour les débutants

Vous avez un box Orange, mais vous avez oublié son mot de passe et vous n’arrivez plus à vous connecter ? ...

Protéger son ordinateur contre les virus et les logiciels malveillants : Guide des meilleures pratiques

Dans une ère numérique où la cybercriminalité est devenue omniprésente, la protection de nos ordinateurs contre les virus et les ...

Découvrez les tendances actuelles en matière de sécurité informatique

Dans l’ère numérique actuelle, la sécurité informatique est devenue une préoccupation majeure pour les entreprises de toutes tailles. Des pirates ...

Choisir un antivirus efficace : les critères essentiels à considérer

Dans un univers numérique en constante évolution, le choix d’un antivirus efficace est devenu une nécessité cruciale pour protéger les ...

Ransomwares : Conseils essentiels pour la prévention et la gestion des infections

L’ère numérique, bien que florissante et essentielle à notre évolution, cache une facette sombre qui sape progressivement notre sécurité en ...

Sécurisation efficace des transactions bancaires en ligne : Guide pratique

Naviguer dans le monde virtuel de la finance nécessite une vigilance accrue. Avec l’augmentation exponentielle des transactions bancaires en ligne, ...

Les meilleurs outils et logiciels pour protéger votre ordinateur contre les cyberattaques

Dans une ère où l’information circule à une vitesse fulgurante, la protection des données personnelles et professionnelles est devenue une ...

Toutes les astuces pour prévenir les attaques de piratage en ligne

Dans un monde de plus en plus digitalisé, la sécurité en ligne est devenue une préoccupation majeure. Les attaques de ...