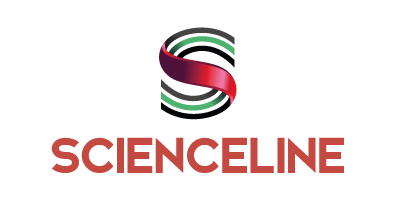

Antivirus gratuits pour Mac : notre sélection des 5 meilleurs en 2021

Les statistiques sont têtues : chaque année, des milliers de Mac sont victimes de menaces invisibles, souvent sous-estimées.…

Samsung présente un écran oled 4k ultra-fin pour ordinateur portable au ces 2019

Personne ne s'attendait à voir Samsung faire son grand retour sur la scène des ordinateurs portables en Europe.…

Le numérique écologique, un allié concret pour l’environnement

4 % des émissions mondiales de gaz à effet de serre proviennent du numérique. Pas besoin de plonger dans les abysses des rapports scientifiques…

Gagnez en efficacité grâce à un logiciel de gestion du temps

Un chiffre seul peut suffire à secouer les habitudes : chaque semaine, des heures précieuses échappent à la vigilance des entreprises, diluées entre réunions…

Pourquoi choisir une stratégie green IT transforme votre entreprise aujourd’hui

Les chiffres n'ont aucune pitié : le secteur numérique avale chaque année une part croissante de la planète, et derrière chaque clic se cache…

Pourquoi choisir la Wii plutôt qu’une Xbox 360 ou une PS3

Dépenser sans compter sur les consoles de jeux, c'est possible, mais bien peu s'y risquent. Il faut alors faire un choix, et ce choix…

Comment choisir la meilleure solution de facturation électronique pour votre entreprise ?

Depuis 2024, tout retard dans l'adoption de la facturation électronique expose les entreprises à des pénalités administratives, même en l'absence de contrôles systématiques. Certaines…

Protéger vos fichiers sensibles avec des méthodes simples et efficaces

Fiche de paie, contrat, données bancaires : chaque fichier sensible est une proie idéale pour qui sait forcer la serrure numérique. Face à la…

Les différences entre la touche M sur les claviers QWERTY et AZERTY

Les claviers QWERTY et AZERTY, omniprésents dans nos vies numériques, présentent des particularités intéressantes. Parmi elles, la position de la touche M, un détail…

Pourquoi choisir Roundcube à Amiens pour votre courrier électronique

À Amiens, la gestion efficace des courriels est devenue essentielle pour les professionnels et les particuliers. Roundcube se distingue comme une solution optimale pour…

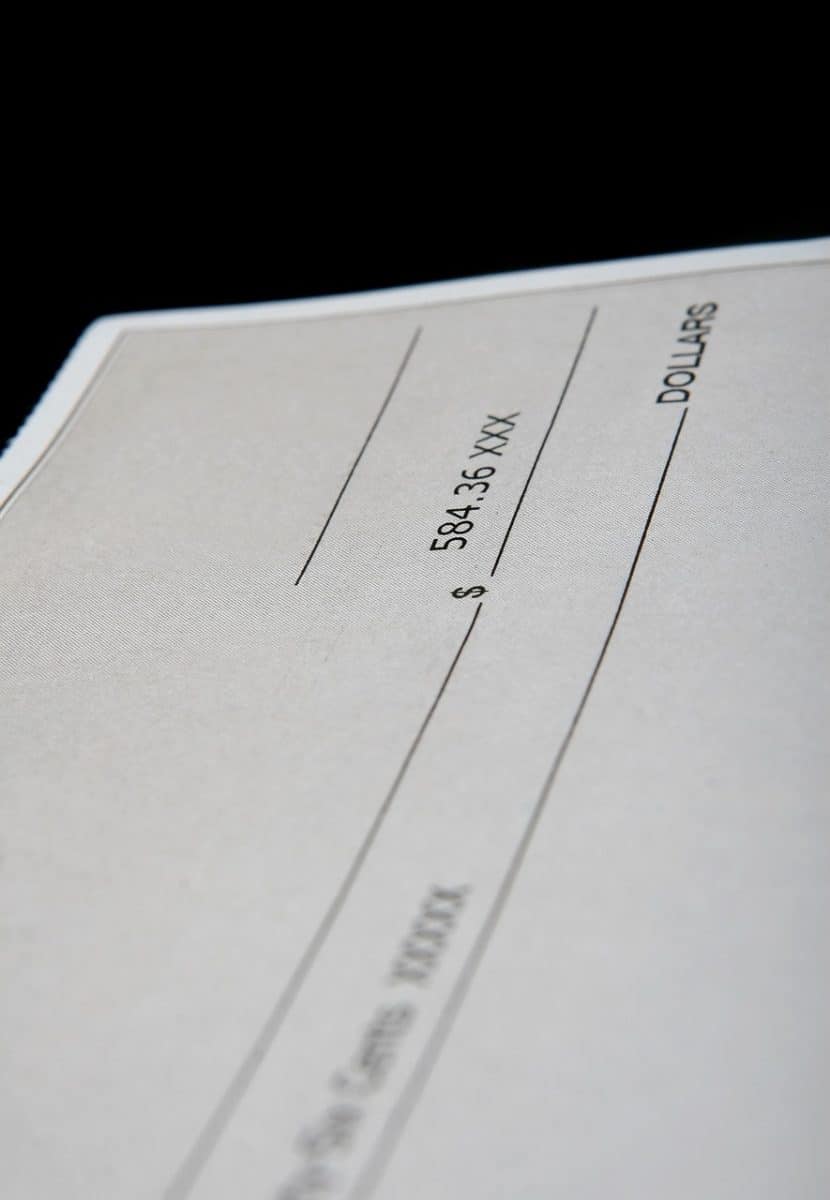

Réparer ou restaurer Microsoft Office 2007 en quelques étapes simples

Microsoft propose aujourd'hui un accès facilité aux fichiers d'installation d'Office, de la version 2007 jusqu'à 2013/365. Il suffit d'indiquer la clé de licence pour…

Samsung présente un écran oled 4k ultra-fin pour ordinateur portable au ces 2019

Personne ne s'attendait à voir Samsung faire son grand retour sur la scène des ordinateurs portables en Europe. La marque s'est plutôt effacée, laissant…

Des solutions Internet et télécom innovantes pour booster votre entreprise

Personne n'a jamais vu une entreprise prospérer en négligeant son infrastructure numérique. Derrière chaque réussite, il y a un réseau solide, des échanges fluides…

Optimiser vos systèmes complexes grâce à l’expertise de spécialistes

Un système complexe n'attend pas. Sous leur apparence de machines bien huilées, les infrastructures informatiques ou industrielles recèlent une part d'imprévisible que seule l'expérience…

Le e invoicing bientôt obligatoire : qui doit s’y préparer ?

La dématérialisation des factures n'est plus une question de mode, mais une réalité qui s'impose discrètement dans les…

Que faire quand l’écran d’un MacBook est cassé ?

Un écran de MacBook fissuré ou affichant un noir total, c’est le genre de problème qui demande une réaction rapide. Que la…

CNAM portail élève : comment y accéder et l’utiliser efficacement

Le portail élève du CNAM est un outil indispensable pour les étudiants souhaitant optimiser leur parcours académique. Accessible à travers une plateforme…

Microsoft update health tools : utilité et fonctionnement expliqués simplement

La présence de Microsoft Update Health Tools dans la liste de vos applications Windows n'est pas une anomalie ni une bizarrerie à…

Qu’est-ce que le field service et comment ça fonctionne ?

Le monde des services sur le terrain, aussi connu sous le nom de field service, est une véritable révolution pour les entreprises…

Quoty : l’app pour gérer vos coupons et réductions

Dans l'ère numérique où l'optimisation budgétaire est devenue une préoccupation majeure pour de nombreux consommateurs, l'application Quoty émerge comme un outil incontournable.…

Quelles compétences clés pour réussir dans le marketing du luxe ?

Personne ne naît en connaissant le langage secret du luxe. Pourtant, chaque année, des milliers de candidats rêvent de s'imposer dans ce…

Quel bts choisir pour se lancer en commerce international ?

Choisir la voie du commerce international, c'est miser sur un secteur qui ne connaît ni frontières ni routine.…

Antivirus gratuits pour Mac : notre sélection des 5 meilleurs en 2021

Les statistiques sont têtues : chaque année, des milliers de Mac sont victimes de menaces invisibles, souvent sous-estimées. Penser que les ordinateurs Apple sont…

Sécurité et confidentialité : protéger vos données avec Zimbra interne

Les entreprises sont de plus en plus confrontées à des défis en matière de sécurité et de confidentialité des données. Les cyberattaques se multiplient…

Former ses équipes à la cybersécurité : un investissement rentable

En 2024, plus de la moitié des salariés cliquent encore sur des liens douteux, malgré les recommandations affichées à chaque étage des entreprises. Les…

Recherche vocale : comment elle fonctionne et change nos usages

Oubliez le clavier et la souris : la voix s'impose comme le nouvel accès rapide à l'information. Au…

Pourquoi et comment agrandir une photo de profil Instagram

Avec l'importance croissante des réseaux sociaux, avoir une photo de profil attrayante sur Instagram est essentiel. Beaucoup souhaitent…

Toute notre actualité

Antivirus gratuits pour Mac : notre sélection des 5 meilleurs en 2021

Les statistiques sont têtues : chaque année, des milliers de Mac sont victimes de menaces invisibles, souvent sous-estimées. Penser que les ordinateurs…

Samsung présente un écran oled 4k ultra-fin pour ordinateur portable au ces 2019

Personne ne s'attendait à voir Samsung faire son grand retour sur la scène des ordinateurs portables en Europe. La marque s'est plutôt…

Des solutions Internet et télécom innovantes pour booster votre entreprise

Personne n'a jamais vu une entreprise prospérer en négligeant son infrastructure numérique. Derrière chaque réussite, il y a un réseau solide, des…

Qu’est-ce que le field service et comment ça fonctionne ?

Le monde des services sur le terrain, aussi connu sous le nom de field service, est une véritable révolution pour les entreprises…

Comment choisir la meilleure solution de facturation électronique pour votre entreprise ?

Depuis 2024, tout retard dans l'adoption de la facturation électronique expose les entreprises à des pénalités administratives, même en l'absence de contrôles…

Optimiser vos systèmes complexes grâce à l’expertise de spécialistes

Un système complexe n'attend pas. Sous leur apparence de machines bien huilées, les infrastructures informatiques ou industrielles recèlent une part d'imprévisible que…

Le e invoicing bientôt obligatoire : qui doit s’y préparer ?

La dématérialisation des factures n'est plus une question de mode, mais une réalité qui s'impose discrètement dans les rouages des entreprises, petites…

Que faire quand l’écran d’un MacBook est cassé ?

Un écran de MacBook fissuré ou affichant un noir total, c’est le genre de problème qui demande une réaction rapide. Que la…

Accéder à http://mafreebox.freebox.fr après un changement de box ou de ligne

Disparition soudaine d'un accès, interface muette alors que la connexion internet reste vaillante : le passage d'une box à l'autre ou une…

Recherche vocale : comment elle fonctionne et change nos usages

Oubliez le clavier et la souris : la voix s'impose comme le nouvel accès rapide à l'information. Au lieu de s'acharner sur…

Pourquoi l’eSIM facilite la vie des voyageurs technophiles en France

Explorer la France en restant connecté est essentiel pour les voyageurs d'aujourd'hui. La technologie eSIM change l'usage des appareils à l'étranger. Une…

Protéger vos fichiers sensibles avec des méthodes simples et efficaces

Fiche de paie, contrat, données bancaires : chaque fichier sensible est une proie idéale pour qui sait forcer la serrure numérique. Face…

Le numérique écologique, un allié concret pour l’environnement

4 % des émissions mondiales de gaz à effet de serre proviennent du numérique. Pas besoin de plonger dans les abysses des…

Les équipements clés pour transformer efficacement votre cuisine

Un tiroir qui déborde de fourchettes et de couteaux, c'est le chaos en miniature. Comme fouiller à l'aveugle dans un sac de…

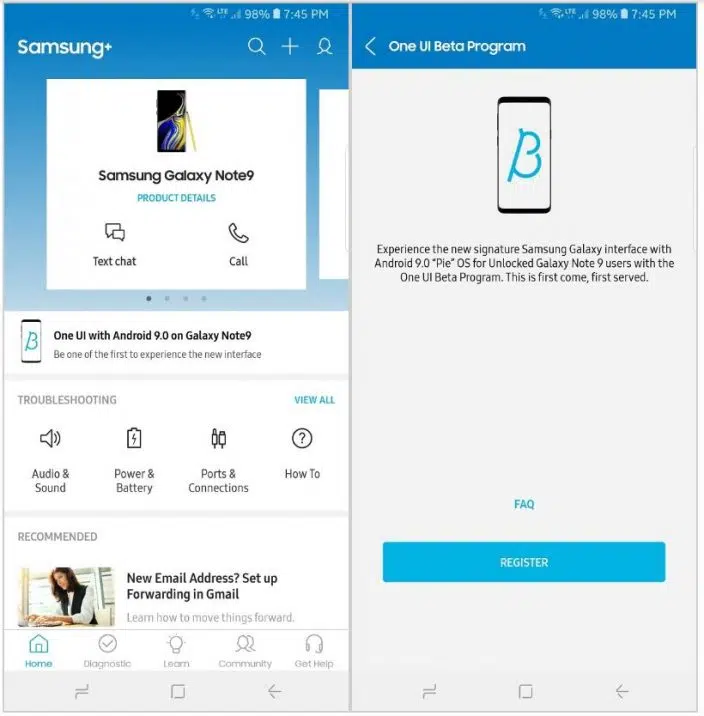

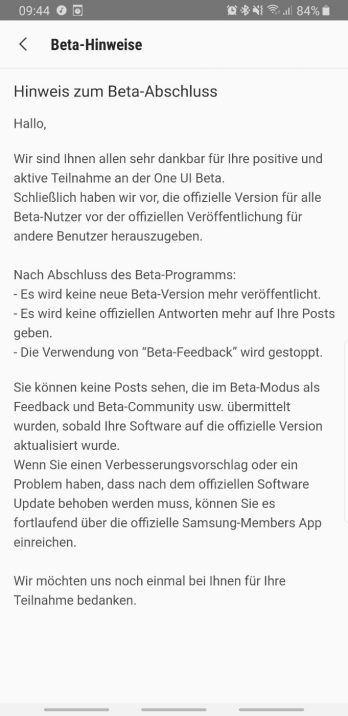

Galaxy Note9 : la bêta Android Pie débarque enfin aux États-Unis

Hier encore, personne ne s'attendait à voir le Galaxy Note9 ouvrir la voie à un programme de bêta test Android. Pourtant, la…

Le Samsung Galaxy S10 5G arrive en Europe cet été

Quatre lettres et deux chiffres pour agiter tout un continent : S10 5G. À peine dévoilé, le Samsung Galaxy S10 5G s'apprête…

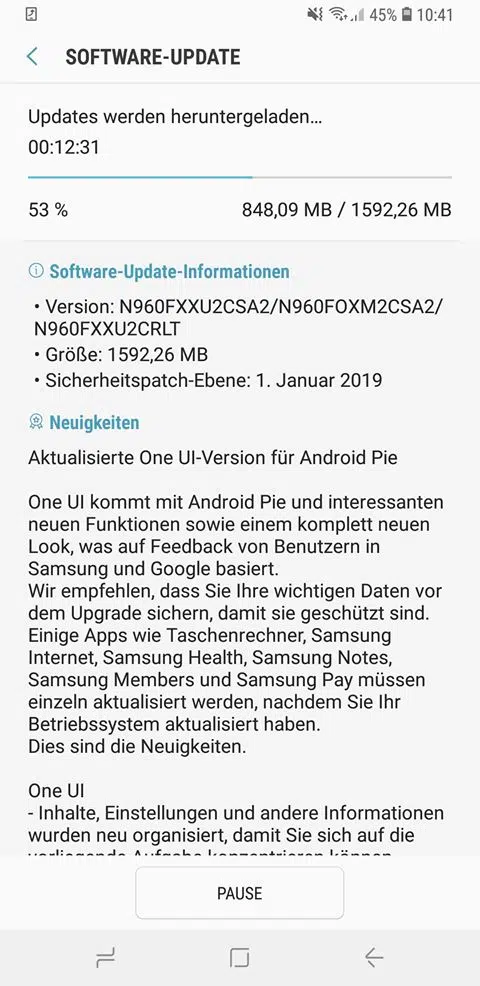

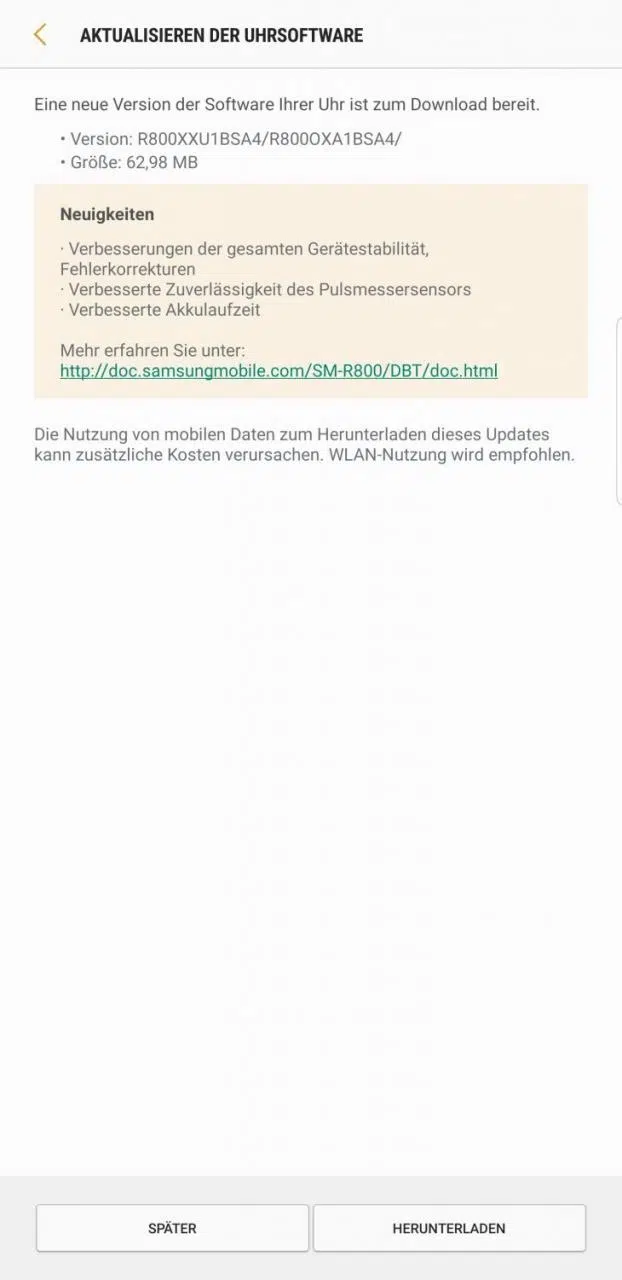

Galaxy Note9 profite enfin de la dernière mise à jour Android Pie

La patience finit toujours par payer, même lorsqu'il s'agit d'attendre une mise à jour système. Les détenteurs du Galaxy Note9 peuvent enfin…

À quel GAFAM appartient WhatsApp et comment cela influence vos communications ?

WhatsApp, l'une des applications de messagerie les plus populaires au monde, appartient à Facebook, désormais connu sous le nom de Meta. Cette…

URL invalide : comment détecter et corriger les erreurs ?

Lorsqu'un lien hypertexte refuse de fonctionner, l'énervement pointe rapidement le bout de son nez. Une URL invalide peut s'avérer être une véritable…

CNAM portail élève : comment y accéder et l’utiliser efficacement

Le portail élève du CNAM est un outil indispensable pour les étudiants souhaitant optimiser leur parcours académique. Accessible à travers une plateforme…

Recherche

Article au top

Articles au hasard