178 millions. C’est le nombre de mots de passe qui circulent chaque jour sur les forums du dark web. Sous nos claviers, la guerre numérique ne connaît ni répit ni frontière, et un simple identifiant mal protégé peut transformer une entreprise en passoire.

Dans l’environnement Active Directory, impossible de mettre la main sur un mot de passe en toutes lettres. Par défaut, Microsoft transforme chaque secret en une série de caractères complexes, presque abstraite, grâce au hachage NTLM. En arrière-plan pourtant, des reliquats comme LM Hash subsistent pour les besoins d’applications obsolètes, et la faille s’ouvre : un pied dans la porte, si mal fermée, suffit pour des attaquants motivés.

La seule réponse valable ? Tourner la page des vieux protocoles et miser sur des gestionnaires d’identifiants modernes, avec salage, double authentification et hachages musclés. Face à l’agilité des attaques par force brute ou rainbow tables, le renforcement des protections devient la norme absolue, pas une coquetterie d’expert.

Comprendre où et comment sont stockés les mots de passe dans Active Directory

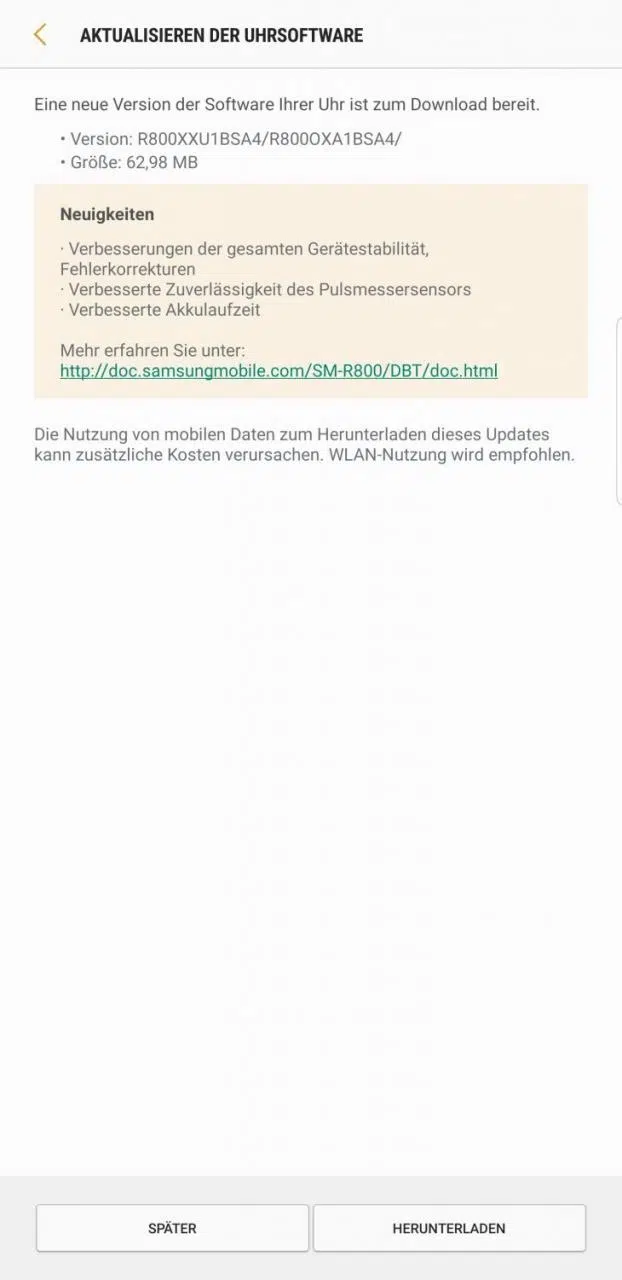

Une fois le mot de passe tapé pour accéder à un domaine Active Directory, tout se passe côté windows server. Le serveur applique une opération mathématique pour transformer ce mot en hash passe unique avant de le placer dans sa base centrale, le fameux fichier NTDS. C’est ce coffre-fort qui accueille l’ensemble des informations d’authentification de tout le domaine.

Généralement, le hachage NTLM s’occupe de transformer le mot de passe. Certains outils anciens conservent du LM Hash, un risque qui n’a plus sa place aujourd’hui, mais auquel on se confronte dans des systèmes qui refusent de vieillir. Les solutions récentes, qu’il s’agisse de gestionnaires de mots de passe ou de stockage local, privilégient des algorithmes robustes et certains misent directement sur le cloud pour disperser les données sensibles et compliquer la tâche aux opportunistes.

L’atout de l’Active Directory ? Centraliser la gestion des comptes. Mais cet avantage impose une surveillance de chaque instant. Les administrateurs s’en méfient à juste titre : le fichier NTDS attire les convoitises. Une fois exfiltré, il permet de lancer des attaques par force brute ou rainbow tables, destinées à casser les hashs passes les uns après les autres. Dans cette bataille, la sécurité informatique, c’est à la fois empêcher la fuite, garantir l’intégrité de l’ensemble, et ne jamais abandonner la disponibilité dans un coin.

Chiffrement, hachage et salage : quelles méthodes pour protéger les identifiants ?

Le hachage pose la première barrière entre un attaquant et vos secrets numériques. A chaque création ou modification d’un mot de passe, une fonction de hachage, parmi lesquelles SHA-256 ou bcrypt brillent par leur solidité, produit un hash passe illisible et irréversible sans méthode sophistiquée.

Avant d’appliquer ce hachage, le salage intervient : chaque utilisateur hérite d’une donnée aléatoire à ajouter au mot à protéger. Grâce au salage, deux utilisateurs qui choisissent le même mot de passe n’obtiennent jamais le même résultat. Impossible alors de préparer une attaque massive avec des rainbow tables pré-générées. Chacun possède sa propre empreinte numérique, unique.

Le chiffrement entre en scène lorsqu’il s’agit de rendre les données invisibles lors de leur transfert ou de leur archivage. Si le hachage scelle l’intégrité, le chiffrement verrouille la confidentialité, notamment entre serveurs et terminaux. Ces deux rôles sont complémentaires, mais pas confondus.

Les systèmes contemporains misent sur la complémentarité : hachage pour stocker, salage pour brouiller les pistes, chiffrement pour barrer la route lors des communications sensibles. Face à la créativité des assaillants, cette alliance n’est pas de trop.

Quels risques en cas de compromission des mots de passe et comment les limiter ?

Quand un mot de passe compromis traîne dans la nature, il ne sert pas qu’une fois. Des cybercriminels le testent partout : sur d’autres services, via le credential stuffing, ou en visant des comptes au hasard avec des mots de passe populaires grâce au password spraying. La force brute, quant à elle, s’appuie sur la masse d’identifiants collectée sur le dark web pour craquer ces protections par millier.

La fuite ne se limite jamais à un simple accès. Identifiants bancaires, dossiers internes, matériel stratégique : tout est à portée de main. Et les malwares capables de voler ces codes se perfectionnent à chaque saison, toujours à l’affût de la moindre faille.

Comment limiter ces risques ?

Adopter des mesures concrètes limite considérablement la casse en cas de fuite ou de tentative malveillante. Voici les principaux réflexes à intégrer :

- Choisissez des mots de passe robustes et différents pour chacun de vos comptes ; écartez systématiquement les mots passe-partout ou évidents.

- Utilisez un gestionnaire de mots de passe pour créer et stocker en toute sécurité des identifiants aléatoires et complexes, impossibles à retenir mais sûrs.

- Activez sans délai l’authentification multifacteur : SMS, applications mobiles ou clés physiques, chaque barrière en plus fait la différence.

- Révisez régulièrement les accès avec des audits : détectez les mots de passe faibles, éliminez les doublons et forcez le changement en cas de suspicion.

En multipliant ces précautions, et en s’informant en continu sur les nouveaux modes d’attaque, on tient le rythme nécessaire pour préserver ses accès critiques.

Bonnes pratiques et outils fiables pour renforcer la sécurité des mots de passe en entreprise

En entreprise, la sécurité informatique se confronte à des acteurs de plus en plus inventifs. Gérer les mots de passe en entreprise passe par l’utilisation d’outils conçus pour la mission. Les gestionnaires de mots de passe dédiés, comme Keeper ou Sikker, favorisent une administration centralisée et embarquent des générateurs de mots de passe complexes qui bannissent la répétition et la facilité. Les gestionnaires intégrés aux navigateurs trouvent vite leur limite ; mieux vaut s’en remettre à des outils éprouvés et régulièrement audités, capables de suivre les exigences professionnelles.

Renforcer les accès à l’aide de l’authentification multifacteur ne relève plus de la recommandation, mais du socle indispensable : même en cas de fuite, la seconde barrière contient les dégâts. Dans les structures plus larges, des systèmes comme l’authentification unique (SSO), le Zero Trust ou le SASE affinent encore la sécurité, en multipliant les points de contrôle et en réduisant la surface d’attaque.

Une politique interne sans ambiguïté s’impose : des règles précises, dictées via les paramètres de stratégie de groupe, imposent longueur minimale, renouvellement fréquent, et bannissement des mots de passe déjà utilisés. Quant à la formation, elle reste une arme stratégique : sensibiliser les équipes, exiger l’application de chaque mise à jour de sécurité sur tous les postes, et favoriser l’adoption de solutions d’IAM (Identity and Access Management). Résultat : des accès tracés, une réactivité accrue en cas d’anomalie et un socle robuste pour la confiance.

S’appuyer sur des gestionnaires de mots de passe adaptés et bâtir une défense multicouche, c’est avancer sur la ligne de front numérique. Chaque mot de passe renforcé, c’est un obstacle de plus pour les attaquants ; chaque écart, une brèche dans le rempart. Qui prendra le risque de la négliger ?