Protéger votre Wi-Fi domestique : conseils et astuces pour une sécurité renforcée

Avec la multiplication des appareils connectés à la maison, protéger votre réseau Wi-Fi n'a jamais été aussi fondamental. Un réseau…

RGPD : Informations exemptées et obligations

Le Règlement Général sur la Protection des Données (RGPD) encadre strictement la collecte, le traitement et le stockage des données…

Sécurité : 5 principes fondamentaux pour une protection optimale!

Assurer sa sécurité est devenu une priorité incontournable. Qu'il s'agisse de protéger ses données personnelles en ligne ou de garantir…

RGPD : les données autorisées à collecter et celles interdites

En Europe, la protection des données personnelles est devenue une priorité avec l'entrée en vigueur du RGPD. Les entreprises doivent…

Sécurité en ligne : Protégez votre identité en 2025 !

Les menaces numériques évoluent constamment et la protection de l'identité en ligne devient plus critique que jamais. En 2025, les…

Point de preuve de phishing : qu’est-ce que c’est et comment l’identifier ?

Les cybercriminels redoublent de créativité pour tromper les internautes. Le phishing, ou hameçonnage, est l'une de leurs techniques préférées pour…

Gestion des mots de passe : accès simplifié et sécurisé pour mieux protéger vos données

La gestion des mots de passe est devenue un enjeu fondamental pour la protection des données personnelles et professionnelles. Face…

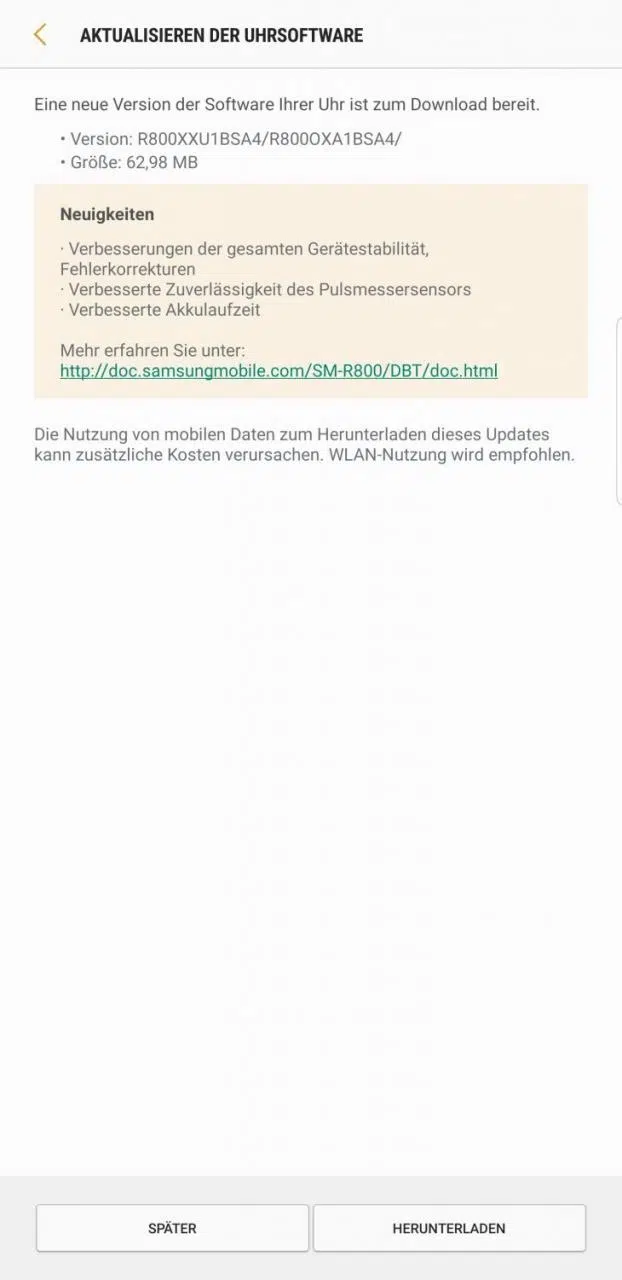

Sauvegarde téléphone sur ordinateur : astuces simples pour le transfert

Votre téléphone regorge de photos, vidéos et autres données précieuses. Pour éviter de perdre ces souvenirs, il faut les sauvegarder…

Pourquoi changer le mot de passe par défaut d’un routeur Wi-Fi ?

La plupart des gens réalisent l’importance d’un mot de passe Wi-Fi, mais oublient souvent la nécessité d’en avoir un pour…

Sécuriser votre argent : comment protéger votre épargne des risques numériques

Avec la digitalisation croissante des services financiers, nos économies sont plus que jamais exposées aux cybermenaces. Fraudes en ligne, hameçonnage,…

Comment bloquer les publicités Google et protéger votre vie privée en ligne

Les publicités en ligne peuvent rapidement devenir envahissantes, surtout lorsqu'elles semblent suivre chaque clic et recherche. Pour ceux qui cherchent…

Qu’est-ce que SHA-1 et comment est-il utilisé pour la vérification des données?

SHA-1 (abréviation de Secure Hash Algorithm 1 ) est l’une des nombreuses fonctions de hachage cryptographique. SHA-1 est le plus souvent utilisé pour…

Introduction à la sécurité des réseaux sans fil

L’ordinateur peut remplacer toutes sortes de matériels technologiques Il n'y a pas si longtemps, les ordinateurs étaient un luxe plutôt…

10 risques de cybersécurité liés au télétravail et comment les prévenir

Malgré les retours en arrière de certaines entreprises post-pandémie COVID-19, la plupart des organisations ont opté pour le télétravail ou…

Conseils et astuces pour faire du shopping en ligne en toute sécurité

Avec la normalisation du commerce en ligne, acheter des produits sur internet est devenu plus simple et plus accessible que…

Renforcer la résilience des entreprises industrielles par la formation en cybersécurité

Dans un monde de plus en plus connecté, les entreprises industrielles sont confrontées à une menace grandissante de cyberattaques. Face…

Les outils de prévention efficaces contre le vol à l’étalage

Dans le secteur du commerce de détail, le vol à l'étalage représente une préoccupation majeure, siphonnant chaque année une part…

Détecteur Anti-AI : protégez-vous des voix synthétiques trompeuses

Dans un monde où la technologie progresse à un rythme effréné, la distinction entre l'authentique et le synthétique devient de…

Pourquoi un antivirus avec VPN intégré est indispensable pour une protection optimale de vos données

À l'ère numérique où nous vivons aujourd'hui, la protection de nos données personnelles est devenue une préoccupation majeure. Avec la…

Comment se souvenir d’un mot de passe oublié ?

À moins que votre mot de passe ait été généré de manière aléatoire, il est probablement quelque part enfermé dans votre…

Trouver le mot de passe wifi orange : un guide pour les débutants

Vous avez un box Orange, mais vous avez oublié son mot de passe et vous n’arrivez plus à vous connecter ?…

L’edr security : qu’est-ce que c’est et comment choisir ?

Les systèmes informatiques ne sont jamais totalement à l’abri des cyberattaques. Celles-ci sont d’ailleurs de plus en plus fréquentes depuis…

Comment créer un réseau Wi-Fi sécurisé ?

Rendez votre réseau inviolable avec ces astuces Votre réseau Wi-Fi a probablement des tonnes d’appareils connectés au routeur, tels que les smartphones,…

A-t-on besoin d’un programme antivirus pour un Mac ?

Un Mac n'est jamais immunisé contre les virus, les chevaux de Troie, les backdoors, les adwares, spywares, ransomwares, et autres…

Sécurité de l’entreprise : pourquoi utiliser un réseau THD ?

Le réseau THD devrait être le réseau utilisé par toutes les entreprises, des PME aux ETI. Si ce n’est pas…

Le Document Unique d’Evaluation des Risques Professionnels : une démarche obligatoire pour les entreprises

Les chefs d'entreprise doivent respecter certaines obligations administratives, surtout quand il s'agit de la sécurité et la santé de leurs…

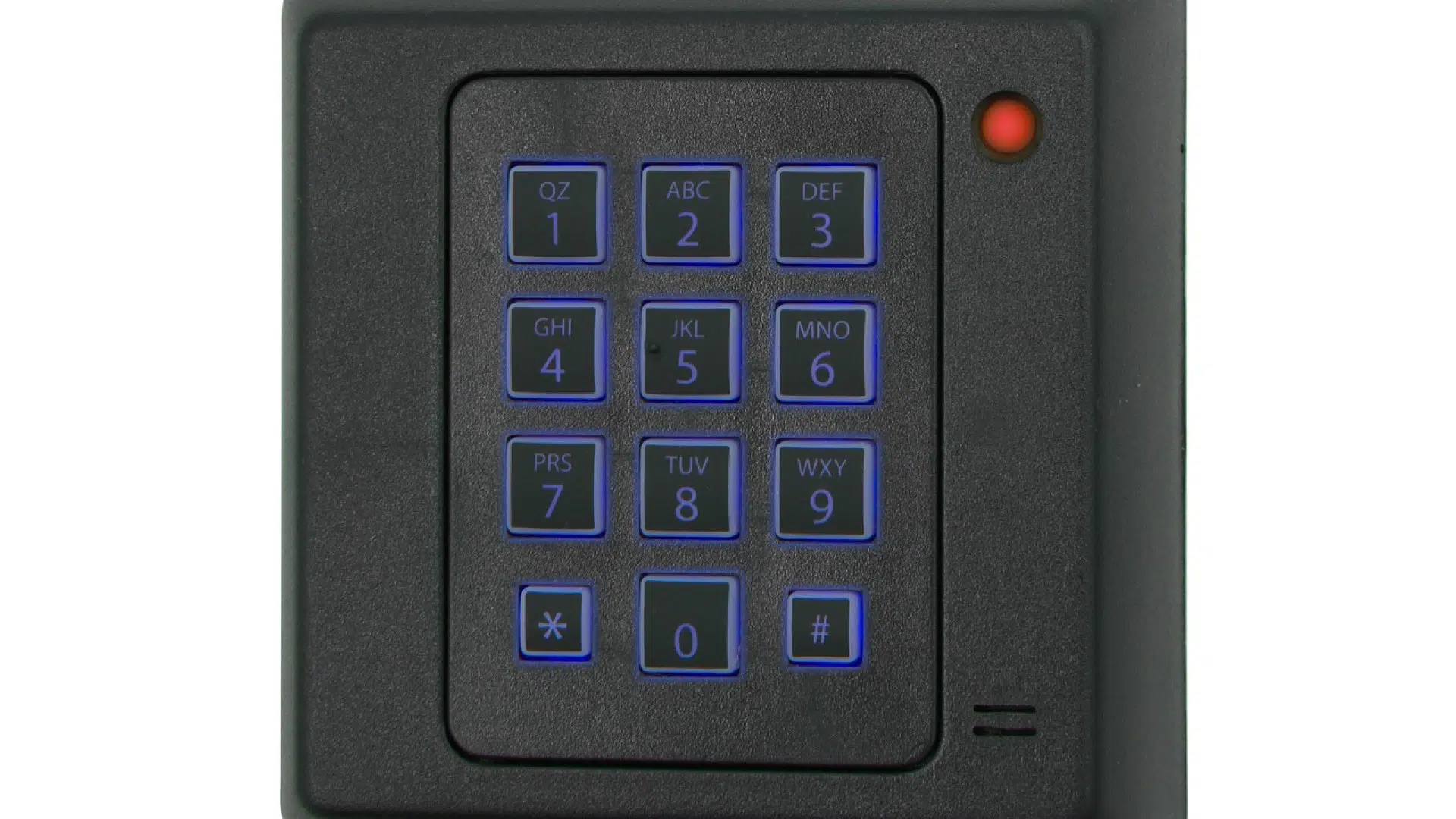

Entreprises : privilégiez un contrôle d’accès centralisé

La sécurité de leurs locaux figure aujourd’hui parmi les préoccupations des entreprises. La preuve, la plupart d’entre elles misent sur…

Connexion internet : comment faire son choix ?

Vous avez une entreprise et souhaitez avoir une connexion internet adaptée à votre activité. Des entreprises dans le secteur informatique…

Quels sont les avantages du certificat SSL ?

Le protocole du Secure Socket Layer SSL est un standard technologique incontournable lorsque vous possédez un site vitrine ou un…

5 conseils pour sécuriser le réseau sans fil

Dans quelle mesure le réseau sans fil est-il sécurisé ? Est-il difficile de faire face à une attaque de pirates…