Un chiffre : 23 millions. C’est le nombre de mots de passe « 123456 » recensés dans les bases de données piratées à travers le monde. Voilà ce que pèsent les vieilles habitudes face aux cybercriminels. On croit se protéger avec un code et un SMS, mais la réalité est tout autre : les failles existent, et elles sont exploitées. Les réseaux téléphoniques, loin d’être inviolables, laissent parfois passer des attaques ciblées ou des détournements de cartes SIM. Pourtant, beaucoup continuent de placer l’authentification par SMS sur un piédestal, persuadés d’avoir trouvé le rempart ultime.

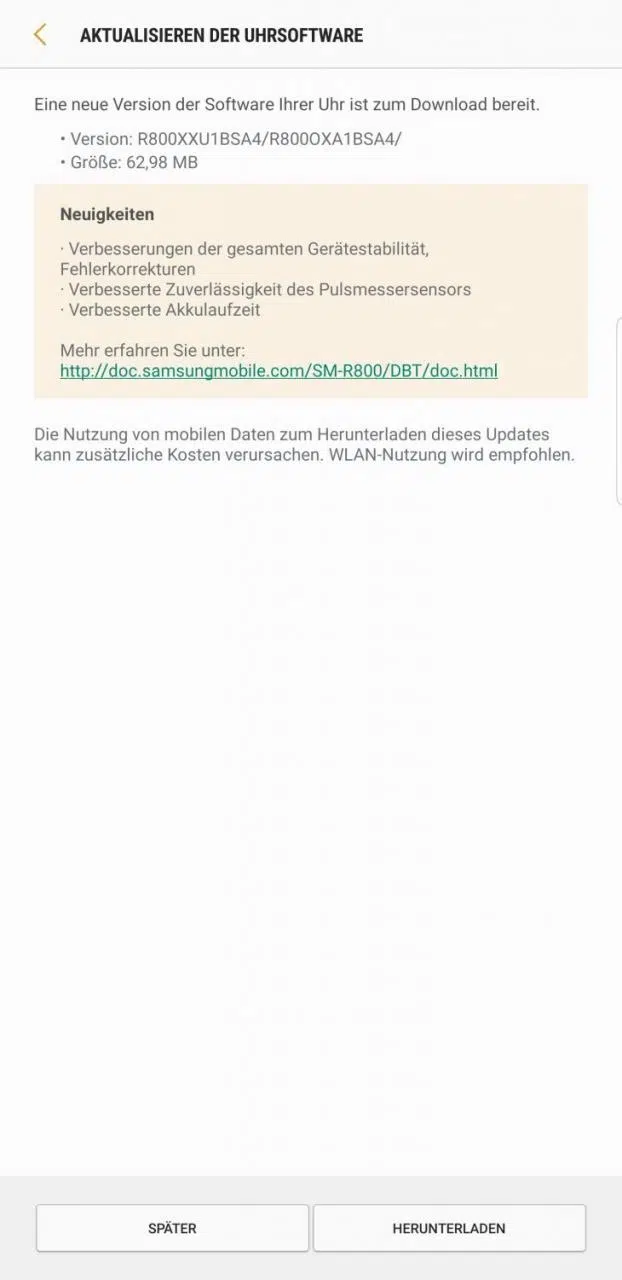

La montée en puissance des menaces numériques force la main aux entreprises les plus exposées. Les solutions classiques, comme le simple mot de passe ou le code reçu par SMS, font de moins en moins le poids. Petit à petit, les organisations migrent vers la biométrie ou des clés physiques, des méthodes qui interrogent sur leur efficacité réelle et sur les choix à privilégier pour garder un temps d’avance sur les attaques.

Pourquoi l’authentification multifacteur est devenue incontournable pour la sécurité en ligne

Les cyberattaques n’ont jamais été aussi nombreuses ni aussi ciblées. Entre la multiplication des violations de données et la créativité des attaquants, la sécurité informatique se doit d’évoluer. Les campagnes de phishing prolifèrent, visant les comptes utilisateurs avec une précision redoutable. Un simple mot de passe ne suffit plus : la première barrière cède trop facilement.

Face à ce constat, les spécialistes de la gestion des identités et des accès ne se contentent plus de solutions traditionnelles. Ils privilégient aujourd’hui des approches qui ne laissent rien au hasard.

L’authentification multifacteur répond à cette exigence. Elle repose sur la combinaison de plusieurs facteurs d’authentification :

- un élément connu de l’utilisateur (mot de passe)

- un objet en sa possession (téléphone, clé de sécurité)

- une caractéristique unique (biométrie)

En superposant ces couches, on réduit considérablement les chances de réussite des attaquants. Les analyses d’incidents sont claires : la plupart des violations auraient pu être déjouées avec cette approche renforcée.

Partout où transitent des données personnelles, la MFA s’installe. Pression réglementaire, hausse des fraudes, attentes des usagers : autant de leviers qui accélèrent l’adoption. Mais la sécurité ne doit pas tourner à l’obstacle. Les solutions de nouvelle génération s’efforcent donc d’assurer une protection accrue sans sacrifier la fluidité des usages.

Voici les bénéfices concrets de cette démarche :

- Authentification renforcée : les tentatives de vol d’identifiants sont fortement limitées.

- Gestion des accès : chaque connexion aux ressources sensibles est mieux contrôlée.

- Protection des données personnelles : conformité renforcée, rassurant clients et partenaires.

Comprendre la différence entre 2FA et MFA : fonctionnement et enjeux

Oubliez l’époque où le mot de passe faisait office de sésame universel. Les termes 2FA et MFA sont devenus incontournables dans le vocabulaire de la sécurité des comptes. Leur point commun : ajouter des barrières pour vérifier l’identité d’un utilisateur. Leur différence : le nombre de contrôles à franchir.

La 2FA exige deux preuves parmi trois catégories :

- un secret mémorisé (mot de passe)

- un objet détenu (téléphone, jeton électronique)

- un trait personnel (empreinte digitale, reconnaissance faciale)

En ajoutant un élément supplémentaire, la MFA va plus loin avec au minimum trois facteurs d’authentification. Ce niveau de verrouillage est plébiscité dans les secteurs où le risque n’est pas une option, comme la finance ou la santé.

L’équilibre est subtil : comment garantir la sécurité sans transformer l’accès en parcours du combattant ? Les solutions de mfa authentification multifacteur avancées cherchent à concilier robustesse et simplicité, pour ne pas décourager les utilisateurs.

À retenir pour faire le bon choix :

- 2FA : deux niveaux, adaptés à la majorité des besoins courants.

- MFA : plusieurs barrières, à privilégier pour les environnements sensibles.

Le degré de protection dépend donc du contexte : chaque organisation ajuste sa stratégie en fonction de ses risques et de ses contraintes opérationnelles.

Quelles sont les méthodes d’authentification les plus sûres aujourd’hui ?

Le mot de passe seul a fait son temps. Les méthodes modernes d’authentification misent sur la superposition de défenses, chacune visant à bloquer un mode d’attaque précis. Parmi elles, la clé de sécurité physique s’impose pour ceux qui visent une sécurité informatique de haut niveau. Conformes aux standards FIDO2, ces dispositifs rendent la vie dure aux pirates : le phishing ne suffit plus, la compromission à distance devient presque impossible.

L’authentification biométrique représente une avancée majeure. Empreinte digitale, reconnaissance faciale ou vocale : l’utilisateur devient sa propre clé. Smartphones et ordinateurs intègrent désormais ces technologies, accélérant leur diffusion. Mais la biométrie n’est pas une panacée : l’idéal reste la combinaison, par exemple avec une application d’authentification comme Google Authenticator, pour ajouter une couche sans perdre en simplicité.

Petit tour d’horizon des méthodes à privilégier :

- Clé de sécurité physique : quasi-imparable, elle bloque la majorité des tentatives d’intrusion, même sophistiquées.

- Authentification contextuelle et adaptative : le système ajuste sa vigilance en fonction du contexte (lieu, horaire, appareil).

- Applications d’authentification : génèrent des codes temporaires, très efficaces contre l’interception de mots de passe.

Côté entreprises, la gestion des identités et des accès passe par des protocoles robustes : OAuth 2.0, SAML, OpenID Connect. Ces standards favorisent l’authentification sans mot de passe et un SSO fiable. La combinaison biométrie, clé physique, application mobile compose un rempart redoutable contre la majorité des attaques ciblant les accès sensibles.

Adopter la MFA au quotidien : conseils pratiques pour une protection optimale

Pour mettre en place une authentification multifacteur (MFA) efficace, il s’agit d’associer plusieurs types de contrôles. Voici la combinaison gagnante :

- un mot de passe solide et unique

- une application d’authentification fiable

- et, pour aller plus loin, une clé de sécurité physique

Chaque étape supplémentaire complique la tâche des attaquants et réduit la probabilité qu’une faille soit exploitée.

En contexte professionnel, la MFA doit s’intégrer naturellement à l’environnement de travail. Les solutions IAM actuelles proposent des intégrations directes avec les principales applications métiers et outils cloud. L’utilisateur profite ainsi d’une sécurité renforcée sans multiplier les obstacles d’accès. Pour les collaborateurs en télétravail ou à distance, coupler la MFA avec un VPN ajoute une couche de protection, même sur des réseaux publics.

L’aspect humain reste déterminant. Former les équipes, organiser des simulations de phishing, sensibiliser aux bonnes pratiques : ces actions diminuent l’impact des erreurs humaines, souvent à l’origine des brèches. L’utilisation d’un gestionnaire de mots de passe facilite la création de codes uniques et robustes, limitant ainsi les mauvaises habitudes de réutilisation ou de stockage risqué.

Enfin, la surveillance régulière des comptes et des adresses e-mail, combinée à une rotation fréquente des facteurs secondaires, permet de détecter plus vite toute tentative d’usurpation. L’expérience le prouve : une MFA bien déployée, articulée avec un suivi attentif, sécurise les données sensibles et instaure un climat de confiance au sein de l’écosystème numérique.

Demain, la sécurité ne reposera plus sur une seule clé, mais sur un trousseau intelligent, capable de s’adapter à chaque usage. La question n’est plus de savoir si la MFA s’imposera, mais jusqu’où nous irons pour protéger ce qui compte vraiment.