La statistique est implacable : en 2024, un groupe cybercriminel vise chaque jour une entreprise d’assurance, attiré par la promesse d’un trésor de données à portée de main. Plus qu’un enjeu technique, la cybersécurité s’impose comme le socle sur lequel repose toute la crédibilité du secteur.

Les compagnies d’assurance ne sont plus de simples gestionnaires de risques : elles se retrouvent, bien malgré elles, dans la ligne de mire d’attaquants organisés. La moindre brèche peut exposer des informations confidentielles et, d’un même mouvement, saper la confiance des clients comme celle des partenaires. À chaque faille, c’est l’image même de la profession qui vacille.

Pourquoi la cybersécurité est un enjeu fondamental pour l’assurance aujourd’hui

Pour les sociétés d’assurance, le combat n’a jamais été aussi frontal. Les cybercriminels savent parfaitement où frapper : là où s’entassent les données personnelles, médicales et financières, ces informations qui valent de l’or sur le marché noir. Un identifiant subtilisé, un mot de passe dérobé lors d’une opération de phishing, et voilà des milliers de dossiers exposés. Les conséquences ne se limitent pas à une perte d’argent : la réputation de l’entreprise, patiemment bâtie, peut s’effondrer en un instant.

Les modes opératoires se perfectionnent à vitesse grand V. Désormais, les attaques jouent bien souvent sur le facteur humain : faux emails, usurpation d’identité, manipulation psychologique. Les assureurs, soumis à des réglementations strictes et à la pression de la digitalisation, voient leur surface d’exposition s’élargir à chaque nouveau service en ligne ou accès distant. Plus de portes, plus d’opportunités pour les intrus.

La gestion des risques ne peut plus se permettre l’à-peu-près. Elle devient un outil stratégique pour réduire la vulnérabilité et renforcer la résilience numérique de l’organisation. Cartographier les flux de données, hiérarchiser les actifs critiques, mettre à l’épreuve les défenses : il s’agit désormais d’un travail de fond, permanent, sur les plans technique, organisationnel et humain. Car une seule compromission peut entraîner une fuite de données, avec son lot de sanctions réglementaires et de pertes financières parfois irréversibles.

Quels risques concrets pèsent sur les données et la confiance des assurés ?

La compromission d’identifiants reste la menace la plus courante. Il suffit d’un email de phishing, d’un mot de passe réutilisé ou trop simple, pour qu’un attaquant accède à des informations sensibles. L’actualité regorge d’exemples : PowerSchool et Marks & Spencer ont vu des comptes compromis, révélant que chaque utilisateur, chaque prestataire, chaque site internet peut devenir une porte d’entrée.

Les méthodes utilisées sont multiples : malware, infostealer, keylogger, ransomware… La simple fuite d’un mot de passe, la prolifération des campagnes de credential stuffing, l’automatisation croissante des attaques mettent à mal la sécurité informatique. Un compte compromis, et c’est l’account takeover : le pirate prend le contrôle total de l’accès, avec pour conséquence le vol, la modification ou la suppression de données. Les bases de données telles que RockYou2024, véritables mines d’identifiants volés, alimentent ces attaques massives.

Lorsqu’une fuite de données survient, la confiance des assurés s’effrite. Les incidents récents, UNFI frappé par un ransomware, Ferrari victime d’une attaque deepfake, Microsoft ciblé par le groupe Midnight Blizzard/NOBELIUM, montrent à quel point aucune organisation n’est à l’abri. Les alertes du site Have I Been Pwned, qui agrège les comptes compromis à travers le monde, témoignent d’un phénomène devenu quotidien. Une simple erreur humaine ou une faille technique peut déclencher une réaction en chaîne, avec des conséquences parfois durables sur la relation avec les clients.

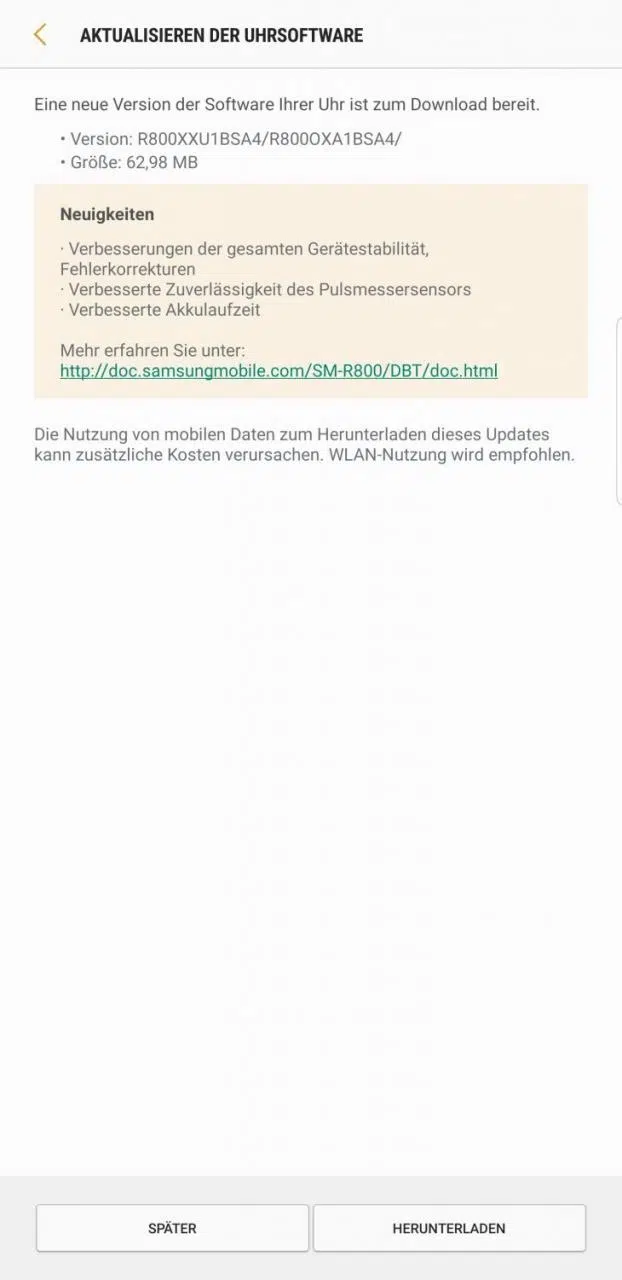

Premières lignes de défense : des solutions accessibles pour limiter la compromission

Face à la montée en puissance des attaques, il existe des moyens éprouvés pour renforcer la sécurité. L’authentification multi-facteurs (MFA) s’impose aujourd’hui comme une barrière quasi-infranchissable : un code unique, une validation sur mobile ou une clé physique suffisent à bloquer la plupart des tentatives d’accès non autorisé, même si le mot de passe a fuité.

La gestion des identités et des accès (IAM) permet de maîtriser finement qui accède à quoi. Limiter les privilèges, segmenter les droits, c’est réduire autant de points d’entrée pour l’attaquant. Le modèle Zero Trust va plus loin : chaque connexion, chaque demande d’accès, doit être vérifiée indépendamment. Cette approche, désormais recommandée par le NIST et la norme ISO 27001, empêche toute circulation latérale dans le système, même si une faille est exploitée.

Il convient également d’équiper les infrastructures de pare-feux, d’antivirus de nouvelle génération et de VPN pour chiffrer les échanges. La surveillance continue grâce à un SOC ou un SIEM permet de détecter en temps réel les comportements suspects. Enfin, la sauvegarde régulière des données, idéalement hors ligne ou sur un cloud sécurisé, reste un ultime filet de sécurité face à la menace du ransomware.

Solutions recommandées en première ligne :

Voici les dispositifs à privilégier pour une protection solide :

- MFA : empêche les accès frauduleux, même si les identifiants sont compromis.

- IAM et Zero Trust : contrôle précis des accès et limitation des droits.

- Pare-feu, antivirus, VPN : sécurisation du réseau et des terminaux.

- Surveillance SOC/SIEM : identification rapide des incidents.

- Sauvegarde : capacité à restaurer les données après une attaque.

Mettre en place ces bases ne relève pas d’un simple achat de technologies : c’est une démarche structurée, à revoir et tester en continu. Audit de sécurité, tests d’intrusion, application stricte des recommandations issues des référentiels (NIST, ISO 27001, CIS)… chaque étape consolide la défense.

Vers une culture de la vigilance : comment impliquer tous les acteurs du secteur

Dans le secteur de l’assurance, la vigilance collective fait la différence. Les attaques par compromission d’identifiants ne ciblent pas seulement les systèmes : elles exploitent la moindre faille humaine, qu’il s’agisse d’un employé, d’un prestataire ou d’un site internet. C’est pourquoi la formation à la cybersécurité doit devenir une priorité : apprendre à repérer un email suspect, à gérer correctement ses mots de passe, à réagir en cas de comportement inhabituel. Quand chaque membre de l’équipe sait quoi surveiller, la détection des signaux faibles devient une seconde nature.

Plusieurs initiatives locales, comme le CSIRT Hauts-de-France ou le dispositif extrémitIT, soutiennent les PME dans leur progression vers une posture de sécurité plus robuste. Grâce à des conseils adaptés, des simulations d’incidents ou des audits réguliers, ces structures favorisent le partage d’expérience et l’intégration des meilleures pratiques. Dans le même temps, les directions métiers jouent un rôle de relais : elles adaptent les règles de gestion des accès, rappellent les procédures clés, veillent à ce que les politiques de sécurité soient effectivement appliquées.

Pour structurer cet engagement, plusieurs leviers s’avèrent efficaces :

- Inclure la cybersécurité dans chaque programme d’accueil et de formation interne.

- Organiser des exercices de simulation d’attaque pour renforcer les bons réflexes.

- Tirer parti des ressources et alertes fournies par l’ANSSI ou le centre national de cybersécurité.

La vigilance ne se limite plus à quelques spécialistes : elle irrigue l’ensemble de l’organisation, forgeant une nouvelle forme de confiance entre assureurs et assurés. L’avenir de la cybersécurité passe désormais par cette mobilisation collective, où chaque geste compte et où l’anticipation fait la différence.