Un mot de passe par défaut conservé sur un serveur suffit à exposer l’ensemble d’un réseau à une attaque. L’absence de mises à jour régulières provoque souvent des failles exploitables, même dans des systèmes réputés sûrs.

Des erreurs apparemment mineures, comme une mauvaise gestion des droits d’accès ou une politique de sauvegarde négligée, entraînent régulièrement des pertes de données et des interruptions de service coûteuses. Ces négligences restent parmi les principales causes d’incidents en entreprise, malgré la multiplication des outils de protection disponibles.

Panorama des erreurs informatiques qui fragilisent les PME

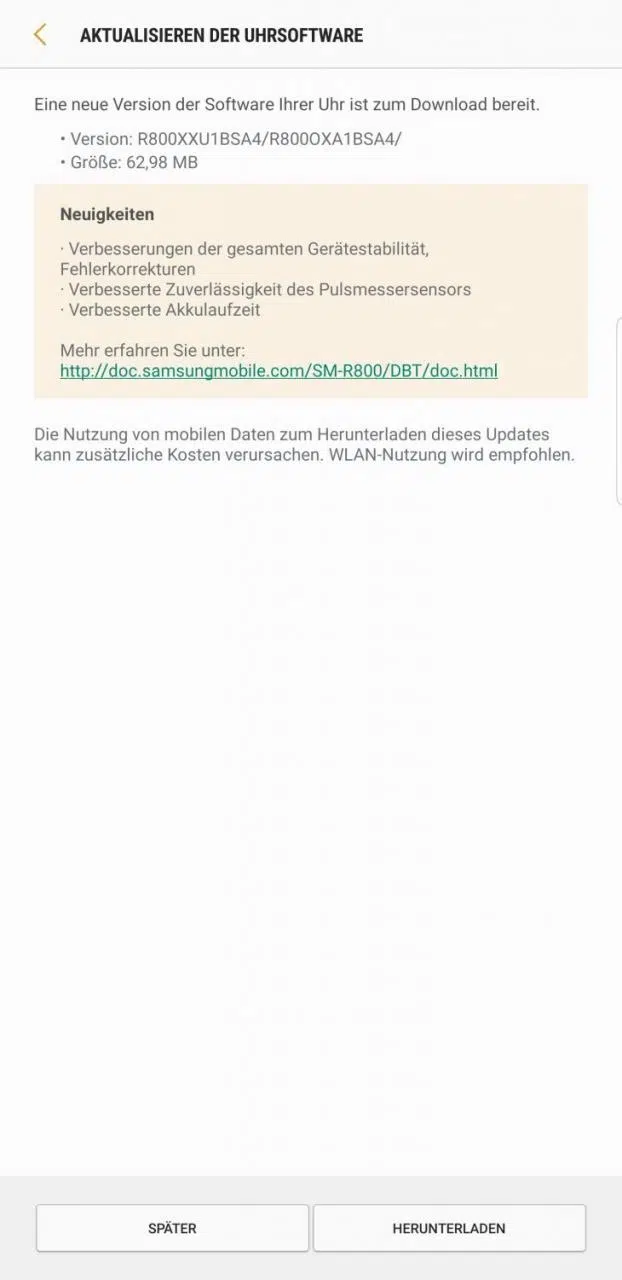

Dans les petites et moyennes entreprises, la gestion du parc informatique se heurte à une accumulation de maladresses qui, mises bout à bout, font voler en éclats la sécurité du système. Le facteur humain reste la faille la plus tenace : un collaborateur trop pressé envoie un fichier confidentiel au mauvais destinataire, un autre repousse les mises à jour « à plus tard »… et la brèche s’ouvre. Les erreurs humaines ne sont pas des exceptions : elles sont le quotidien des équipes débordées.

Du côté de la maintenance informatique, les mêmes travers se répètent. Des correctifs repoussés, parfois par manque de temps, parfois par crainte de perturber l’activité, laissent la porte ouverte à des attaques déjà documentées. En parallèle, peu d’entreprises prennent la peine de bâtir une stratégie claire pour la protection des données : sauvegardes réalisées sans contrôle, absence de tests réguliers, informations vitales stockées n’importe où. Quand survient l’incident, l’improvisation coûte cher.

Dans bien des cas, le responsable informatique improvisé n’a ni les connaissances ni le temps pour bâtir des fondations solides. Certains dirigeants, soucieux d’économiser, confient la gestion à un salarié « débrouillard » qui s’arrange comme il peut. D’autres empilent les outils et les solutions sans cohérence, créant un écosystème fragile où chaque ajout peut devenir un maillon faible.

Face à ces risques, de plus en plus de PME choisissent de s’appuyer sur un msp provider. Ce partenaire assure une surveillance permanente, centralise les opérations et détecte les problèmes avant qu’ils ne prennent de l’ampleur. Les audits informatiques, bien que rarement systématisés, révèlent pourtant l’ampleur des défaillances : droits d’accès attribués au hasard, absence de politique précise pour les mots de passe, manque de connaissance des obligations réglementaires en cybersécurité.

La stabilité et la sécurité d’un système d’information reposent sur cette vigilance quotidienne, bien plus que sur la puissance brute des machines ou la nouveauté des logiciels.

Pourquoi ces négligences mettent en péril sécurité et performance

Dans l’univers de la sécurité informatique, le moindre retard ou la moindre approximation se paie cash. Lorsqu’une mise à jour tarde, la faille s’élargit. Les pirates le savent, et exploitent la moindre porte entrouverte. Un incident de sécurité prend naissance faute d’un plan de réponse bien établi ou d’un plan de reprise d’activité structuré. Quand tout s’arrête, chaque minute d’hésitation amplifie les pertes, données, productivité, réputation.

La protection des données pâtit aussi d’une gestion trop souple des accès et d’un manque de surveillance du trafic interne. Sans monitoring réseau efficace, les signaux faibles passent inaperçus : transferts suspects, comportements inhabituels, tout cela s’accumule jusqu’au crash. Les entreprises qui négligent le patch management ou le vulnerability management voient le nombre de points d’entrée augmenter, alors que des outils existent pour verrouiller et automatiser ces tâches.

| Facteur de risque | Conséquence directe |

|---|---|

| Mauvaise gestion des droits | Fuite ou vol de données sensibles |

| Absence d’audit de sécurité | Failles non détectées, exposition accrue |

| Plan de reprise inexistant | Arrêt prolongé de l’activité |

Des systèmes d’exploitation vieillissants, un antivirus qui ne correspond plus aux besoins, des alertes de sécurité ignorées… tout cela finit par miner l’expérience utilisateur et affaiblir la capacité de l’entreprise à rester compétitive. L’audit informatique ou audit de sécurité permet de mettre ces défauts en lumière, et surtout d’y remédier rapidement, sans laisser le doute s’installer.

Des solutions concrètes pour renforcer la gestion de votre parc informatique

Pour muscler la gestion du parc informatique, il faut associer des outils fiables à des procédures éprouvées. Déployer une plateforme de maintenance informatique centralisée donne une visibilité instantanée sur chaque poste, chaque serveur, chaque périphérique. Cette surveillance en temps réel réduit considérablement les risques de panne et permet aux équipes techniques d’intervenir en amont, avant que les problèmes ne s’enracinent.

Un plan de reprise d’activité solide, documenté, testé, maintient l’entreprise à flot en cas de crise. L’audit informatique ne doit plus être perçu comme une contrainte, mais comme un révélateur qui donne la priorité aux actions réellement utiles. Côté accès, la gestion doit s’appuyer sur des politiques de privileged access management : chaque salarié accède strictement à ce dont il a besoin, rien de plus, rien de moins. Cela freine la circulation incontrôlée de données sensibles et limite les dégâts en cas d’erreur humaine ou d’intrusion.

Priorités recommandées

Voici les axes d’amélioration à privilégier pour renforcer la sécurité et la cohérence du système :

- Automatisez le patch management afin de garantir la rapidité des mises à jour logicielles.

- Formez régulièrement les employés aux bonnes pratiques de sécurité, en adaptant le discours à chaque métier.

- Intégrez une solution de gestion électronique des documents pour fiabiliser le stockage et le partage des informations stratégiques.

La logique Zero Trust s’impose désormais pour les structures qui visent l’excellence : chaque session, chaque échange, chaque connexion doit être validé et tracé. L’intégration d’une solution SIEM couplée à un SOC transforme la surveillance du système informatique en atout décisif. La modernisation des processus, l’adoption d’outils adaptés et le recours à un service d’infogérance sur-mesure augmentent la résilience de l’entreprise et limitent les interruptions, tout en assurant une continuité d’activité sans faille.

La sécurité informatique ne tolère ni relâchement ni improvisation. À chaque faille refermée, à chaque processus optimisé, l’entreprise gagne en sérénité et en capacité à faire face à l’imprévu. Demain, la prochaine menace sera différente, mieux vaut s’y préparer dès aujourd’hui, avec méthode et détermination.