SHA-1 (abréviation de Secure Hash Algorithm 1 ) est l’une des nombreuses fonctions de hachage cryptographique. SHA-1 est le plus souvent utilisé pour vérifier qu’un fichier n’a pas été modifié. Cela se fait en produisant une somme de contrôle avant la transmission du fichier, puis à nouveau une fois qu’il a atteint sa destination.

Historique et vulnérabilités de la fonction de hachage SHA

SHA-1 n’est qu’un des quatre algorithmes de la famille SHA (Secure Hash Algorithm). La plupart ont été développés par la US National Security Agency (NSA) et publiés par le National Institute of Standards and Technology (NIST).

SHA-1 est la deuxième itération de cette fonction de hachage cryptographique. SHA-1 a également un condensé de message de 160 bits et a cherché à accroître la sécurité en corrigeant une faiblesse trouvée dans SHA-0. Cependant, en 2005, SHA-1 n’était pas sûr non plus.

Non seulement les agences fédérales, mais même des sociétés telles que Google, Mozilla et Microsoft ont toutes commencé à envisager d’arrêter de recevoir des certificats SSL SHA-1 ou ont déjà bloqué le chargement de ce type de pages.

Google a la preuve d’une collision SHA-1 qui rend cette méthode peu fiable pour générer des sommes de contrôle uniques, qu’il s’agisse d’un mot de passe, d’un fichier ou de tout autre élément de données. Vous pouvez télécharger deux fichiers PDF uniques à partir de SHA pour voir comment cela fonctionne. Utilisez une calculatrice SHA-1 au bas de cette page pour générer la somme de contrôle des deux méthodes, et vous constaterez que la valeur est identique, même si elles contiennent des données différentes.

SHA-2 et SHA-3

SHA-2 a été publié en 2001, plusieurs années après SHA-1. SHA-2 comprend six fonctions de hachage avec différentes tailles de résumé : SHA-224 , SHA-256 , SHA-384 , SHA-512 , SHA-512/224 et SHA-512/256.

SHA-3 n’est pas destiné à remplacer SHA-2 comme les versions précédentes étaient destinées à remplacer les précédentes. Au lieu de cela, SHA-3 a été développé comme une alternative aux SHA-0, SHA-1 et MD5 .

Comment SHA-1 est-il utilisé ?

Un exemple concret d’utilisation de SHA-1 peut être utilisé lorsque vous entrez votre mot de passe dans la page de connexion d’un site Web. Bien que cela se passe en arrière-plan à votre insu, il peut s’agir de la méthode qu’un site Web utilise pour vérifier en toute sécurité que votre mot de passe est authentique.

Si le site Web utilise la fonction de hachage cryptographique SHA-1, cela signifie que votre mot de passe est transformé en une somme de contrôle une fois que vous l’avez entré. Cette somme de contrôle est ensuite comparée à la somme de contrôle stockée sur le site Web qui se rapporte à votre mot de passe actuel. n’a pas changé votre mot de passe depuis votre inscription ou si vous venez de le changer il y a quelques instants. Si les deux correspondent, l’accès vous est accordé; sinon, on vous dit que le mot de passe est incorrect.

Vous pourriez vous demander où une utilisation réelle est dans ce type de vérification. Imaginez un scénario dans lequel vous connaissez la somme de contrôle SHA-1 d’un fichier provenant du site Web du développeur mais souhaitez télécharger la même version à partir d’un autre site Web. Vous pouvez ensuite générer la somme de contrôle SHA-1 pour votre téléchargement et la comparer à la véritable somme de contrôle de la page de téléchargement du développeur.

Cependant, cela pourrait aussi simplement signifier qu’un fichier représente une version plus ancienne du programme que l’autre, car même une modification minime générera une valeur de somme de contrôle unique.

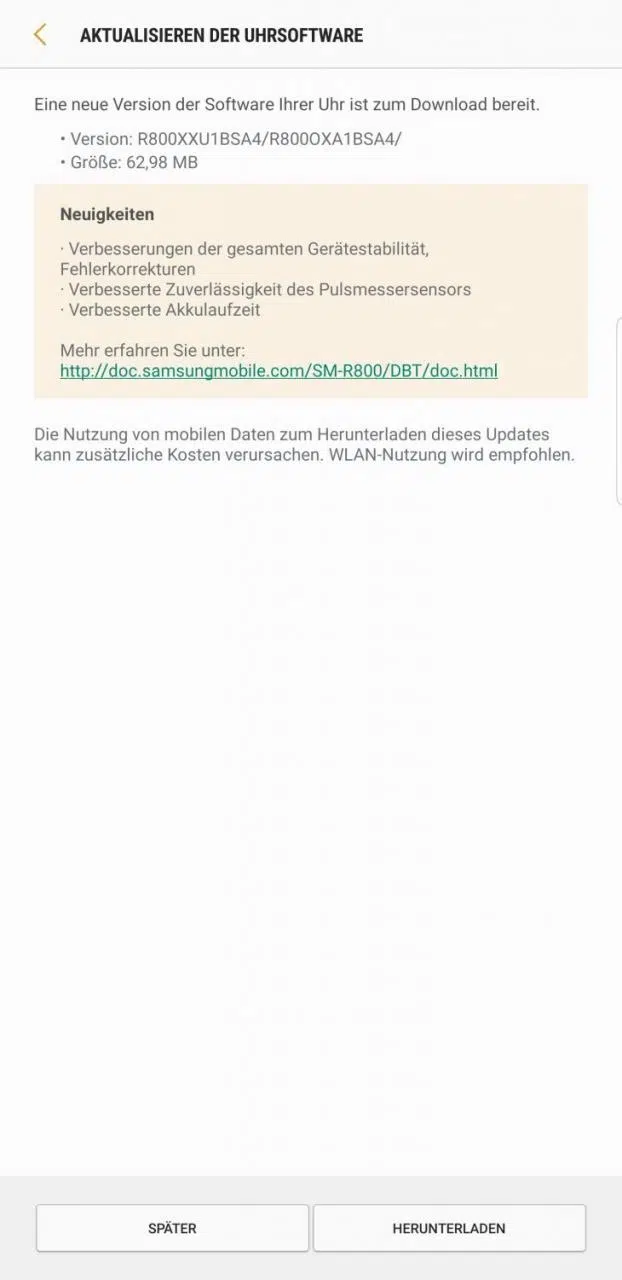

Calculs de sommes SHA-1

Un type spécial de calculatrice peut être utilisé pour déterminer la somme de contrôle d’un fichier ou d’un groupe de caractères.