Une configuration logicielle obsolète, c’est la brèche ouverte en grand, même sur des machines fraîchement déballées. Les correctifs automatiques tardent souvent à réparer les failles les plus dangereuses, laissant des portes ouvertes des semaines durant.

La généralisation des accès distants multiplie les occasions de vol d’identité ou de fuite de données. À cela s’ajoutent les maladresses humaines, qui survivent à tous les protocoles. Face à la créativité des cybercriminels, les protections standards montrent rapidement leurs limites.

Pourquoi la sécurité informatique reste fragile en entreprise

La sécurité informatique continue de vaciller dans l’environnement professionnel, malgré la multiplication des alertes et des solutions. Plusieurs obstacles demeurent. Le niveau de sensibilisation varie fortement d’un poste de travail à l’autre. Certain(e)s collaborateurs s’approprient les bons usages, d’autres relâchent leur vigilance, exposant le système informatique global à des vulnérabilités inattendues.

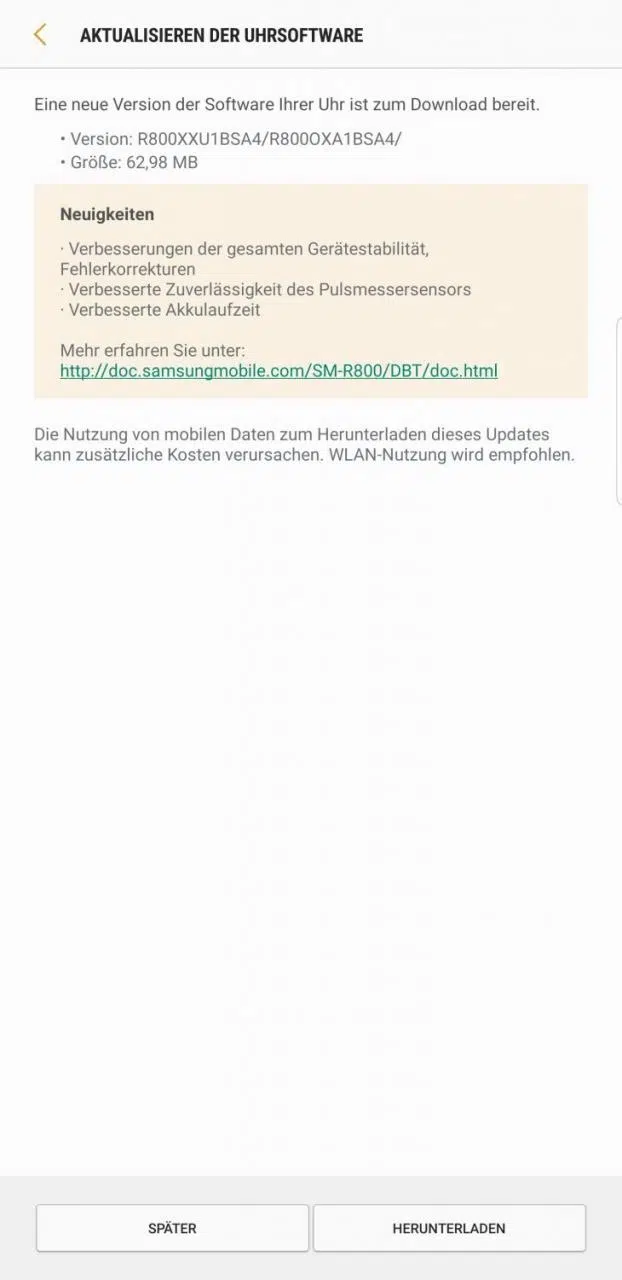

L’absence ou la faiblesse d’une politique de gestion rigoureuse crée des brèches. Adopter une stratégie claire en matière de sécurité informatique ne se résume pas à rédiger un document, mais à l’ancrer dans les pratiques quotidiennes. Trop d’entreprises réduisent encore la maintenance informatique à un exercice ponctuel, négligeant le suivi régulier des mises à jour et des correctifs.

Le télétravail, maintenant généralisé, expose encore davantage les systèmes. Les accès distants, rarement suffisamment verrouillés, démultiplient les points d’attaque. Les connexions peu contrôlées ou l’usage de supports externes mal sécurisés (clé USB, stockage distant) compliquent la défense.

La gestion des comptes utilisateurs laisse souvent à désirer. Attribution excessive de droits, absence de séparation des rôles, contrôles insuffisants : la surface vulnérable s’étend. Mettre en place une politique d’accès sérieuse, doublée d’une formation continue, reste le socle pour garantir la fiabilité d’une sécurité informatique en entreprise.

Les 10 inconvénients majeurs à ne pas sous-estimer pour vos systèmes

Les points informatiques à surveiller recèlent parfois bien plus de pièges que de promesses. Voici un aperçu des 10 inconvénients majeurs qui menacent l’intégrité de vos systèmes, loin des discours lissés sur la toute-puissance de la technologie.

- Présence de logiciels malveillants : virus, chevaux de Troie et autres menaces compliquent la protection des ordinateurs, serveurs et appareils mobiles.

- Gestion complexe des comptes utilisateurs : droits mal attribués, accès non révoqués après un départ, autant de failles qui fragilisent l’ensemble du système.

- Protection insuffisante des données personnelles : des informations confidentielles circulent sans contrôle strict, augmentant les risques de poursuites ou de perte de réputation.

- Dépendance au stockage en ligne : les solutions cloud séduisent, mais où se trouvent réellement les données ? Et leur chiffrement, est-il vraiment solide ?

- Sensibilité accrue des ordinateurs portables : la mobilité facilite les vols, pertes ou compromissions directes de données.

- Utilisation incontrôlée des pièces jointes : porte d’entrée favorite des attaquants, elles propagent malwares et ransomwares en un clin d’œil.

- Failles dans la mise à jour des logiciels : chaque retard laisse le champ libre à l’exploitation des vulnérabilités connues.

- Exposition sur les réseaux sociaux : publications maladroites ou involontaires d’informations sensibles, parfois avec des dommages irréversibles.

- Non-respect de la loi : la négligence coûte cher, surtout en cas de fuite de données, avec des sanctions pénales à la clé.

- Multiplication des périphériques connectés : chaque nouvel objet, du smartphone à la clé USB, devient un accès potentiel pour les cyberattaques.

Chaque point ci-dessous mérite un examen attentif : la robustesse d’un système dépend de sa capacité à résister à ces menaces qui se glissent partout.

Rien n’est jamais acquis : du choix d’un logiciel à la gestion des accès, en passant par la sensibilisation, la rigueur reste la seule défense solide. Les systèmes, par nature, laissent passer ce que l’humain néglige.

Comment éviter les pièges classiques : conseils pratiques et erreurs à bannir

Renforcer la sécurité informatique ne s’improvise pas. Installer un antivirus ou choisir un mot de passe complexe ne suffit pas : chaque système informatique réclame des mesures adaptées à ses usages et à ses utilisateurs. Les vulnérabilités surgissent souvent à partir d’un geste banal : une clé USB branchée sans contrôle, une mise à jour repoussée, ou une pièce jointe ouverte machinalement. Mieux vaut prévenir les dégâts que les réparer.

- Renforcez l’authentification pour les accès sensibles. L’authentification à deux facteurs offre une résistance bien supérieure aux mots de passe simples.

- Adoptez un réseau privé virtuel (VPN) pour sécuriser les connexions à distance, notamment sur l’internet public ou depuis un ordinateur portable professionnel.

- Privilégiez la mise à jour automatique des logiciels : chaque correctif bouche une brèche déjà repérée par les cyberattaquants.

- Contrôlez l’usage des clés USB : tout périphérique externe peut injecter des virus ou permettre la fuite de données.

Voici des habitudes à adopter pour renforcer la sécurité et limiter la casse :

La formation des employés reste l’arme la plus efficace. Encouragez l’identification des pièces jointes suspectes, la reconnaissance des faux sites, et la maîtrise de la circulation des informations personnelles. Une politique claire de gestion des accès, des droits limités dès le départ, et la suppression rapide des comptes inutiles forment le socle d’une défense robuste.

Consignez chaque incident rencontré. Une maintenance informatique efficace s’appuie sur l’analyse de l’historique : chaque erreur documentée renforce la résilience du système. Pour chaque entreprise, la méthode à suivre reste la même : anticiper, contrôler, former.

Impliquer toute l’équipe : astuces pour faire de la cybersécurité un réflexe collectif

La cybersécurité ne tient pas sur les épaules d’un seul responsable. Un système informatique solide s’appuie sur la vigilance de tous, du stagiaire au comité de direction. Dans la pratique, la faille émane souvent d’un employé mal averti ou peu sensibilisé. La gestion erronée des comptes utilisateurs, la légèreté avec les informations confidentielles ou le manque de cadre sur les réseaux sociaux facilitent des attaques aux conséquences parfois lourdes.

- Misez sur la formation des employés : ateliers courts, ancrés dans le concret. Un exemple frappant : montrer comment une simple pièce jointe peut, en quelques clics, compromettre des données personnelles ou tout un système d’information.

- Élaborez une politique de gestion transparente : droits d’accès limités, renouvellement fréquent des mots de passe, suppression immédiate des accès inutiles. La traçabilité sur les postes de travail réduit la marge d’erreur.

- Faites du signalement un automatisme : chaque doute sur un email ou un lien suspect doit pouvoir être exprimé librement. Encourager le dialogue plutôt que la sanction permet de détecter tôt les signaux d’alerte.

Voici des leviers pour transformer la cybersécurité en réflexe partagé :

Adaptez vos messages selon les équipes. Les profils techniques réclament des contenus différents de ceux des fonctions support. Les informations personnelles circulent vite, parfois hors du cadre de l’entreprise. Investir dans la prévention coûte toujours moins que réparer les dégâts d’une négligence. Les usages changent, les menaces aussi : seule la vigilance collective peut tenir la distance.