Un code à usage unique expire généralement en moins de trente secondes, rendant tout partage ou interception quasiment inutile. Pourtant, de nombreux utilisateurs continuent de privilégier le simple mot de passe, exposant ainsi leurs comptes à des risques évitables.

L’installation d’une application d’authentification transforme la gestion de la sécurité numérique. Ce changement, simple en apparence, impose de nouveaux réflexes et suscite parfois des questions inattendues lors de la configuration.

Pourquoi les applications d’authentification sont devenues incontournables pour sécuriser vos comptes

Les attaques informatiques ne cessent de gagner en sophistication, tandis que les fuites de données s’enchaînent à une cadence inquiétante. Face à ce constat, le mot de passe seul montre ses limites. L’application d’authentification s’impose désormais comme la barrière la plus fiable contre l’intrusion. Son principe ? L’authentification à deux facteurs (2FA) : votre mot de passe s’accompagne d’un code à usage unique généré sur votre smartphone. Même si un pirate s’empare de votre mot de passe, il se heurte à une seconde serrure, bien plus difficile à fracturer.

Les codes envoyés par SMS ont longtemps fait illusion, mais ils traînent derrière eux leur lot de failles : interception, redirection frauduleuse, clonage de carte SIM… À l’inverse, une application d’authentification génère directement sur votre appareil des codes impossibles à dérober à distance. Vos comptes en ligne gagnent ainsi un niveau de défense que le simple SMS ne peut offrir.

L’État et les services publics ne restent pas en marge. Prenez L’Identité Numérique La Poste : ce dispositif, lancé par La Poste, permet de sécuriser vos connexions à de nombreux sites administratifs grâce à la double authentification. Cette solution s’inscrit dans la volonté de renforcer la confiance numérique à l’échelle nationale.

Pour résumer les bénéfices concrets, voici ce que vous apporte l’authentification par application :

- Renforcez la sécurité de vos comptes en ligne : l’application d’authentification agit comme un verrou supplémentaire face à l’usurpation d’identité.

- Protégez votre confidentialité : vos données sensibles ne deviennent pas accessibles, même si votre mot de passe circule sur le web.

- Bénéficiez d’une méthode éprouvée : la majorité des grands services en ligne proposent aujourd’hui cette solution, preuve de sa fiabilité.

Applications d’authentification : comment fonctionnent-elles et en quoi diffèrent-elles des autres méthodes ?

Leur secret ? La génération de codes temporaires, renouvelés toutes les 30 secondes grâce à l’algorithme TOTP (Time-based One-Time Password). Ce procédé synchronise l’horloge interne de votre application avec celle du service à protéger. Résultat : même sans connexion internet, votre téléphone devient la clé qui valide votre identité.

Le marché regorge d’options fiables : Google Authenticator, Microsoft Authenticator, Twilio Authy ou FreeOTP. Toutes reposent sur ce même standard TOTP, ce qui garantit une compatibilité large avec la majorité des sites et applications. L’un des atouts majeurs : aucune donnée n’est stockée sur des serveurs distants, ce qui réduit considérablement les risques de piratage.

L’installation se révèle accessible, même pour les moins technophiles. Il suffit de scanner un QR code affiché sur l’écran du service que vous souhaitez sécuriser. Dès lors, l’application se charge de générer vos codes, prêts à l’emploi à chaque connexion.

D’autres méthodes de double authentification existent, mais aucune ne conjugue autant de simplicité et de sécurité. Le SMS expose à des attaques de type SIM swap ou interception. L’email, souvent mal protégé, laisse la porte ouverte à diverses tentatives d’intrusion. Les solutions biométriques ou les clés physiques (comme FIDO2) offrent un niveau de sécurité élevé, mais nécessitent du matériel spécifique ou des configurations particulières.

Voici les principales caractéristiques qui distinguent les applications d’authentification :

- Fonctionnement hors ligne : aucun besoin de réseau pour obtenir un code.

- Standard TOTP : le socle technique commun à la plupart des applications authenticator.

- Compatibilité multi-appareils : certaines applications, comme Twilio Authy, autorisent la synchronisation sur plusieurs appareils simultanément.

Google Authenticator et Microsoft Authenticator : mode d’emploi étape par étape pour une installation sans stress

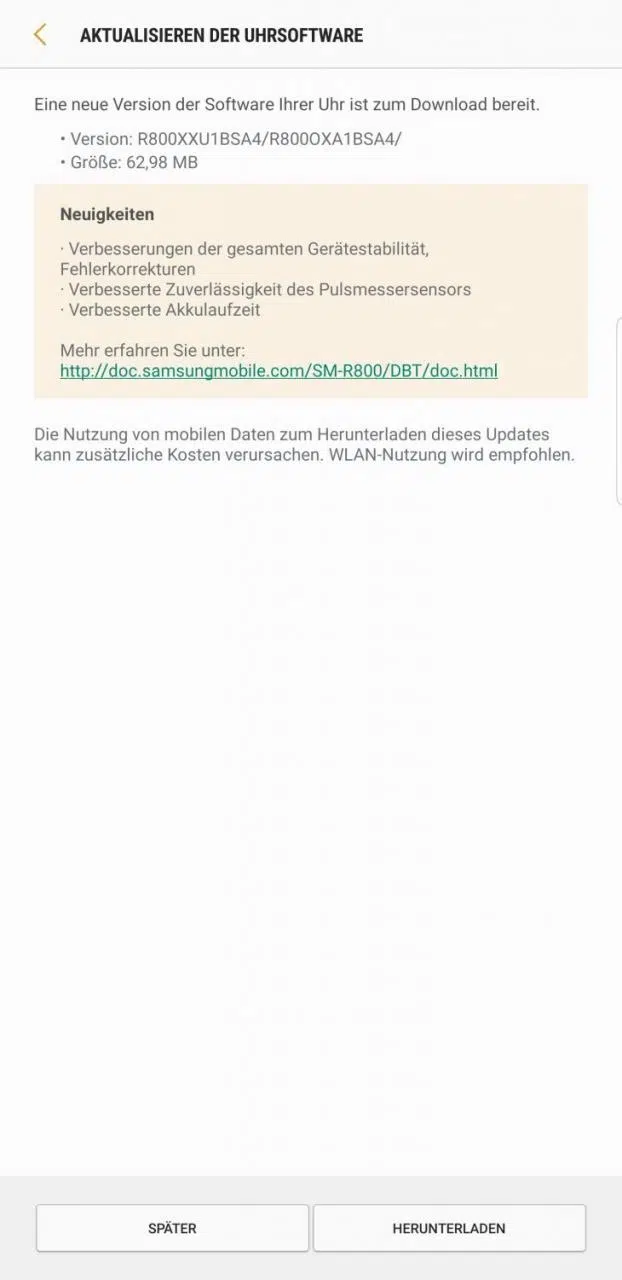

Première étape : téléchargez l’application qui vous convient sur l’App Store ou le Google Play Store. Google Authenticator et Microsoft Authenticator figurent parmi les plus populaires. L’installation ne prend que quelques minutes, quelle que soit la marque de votre smartphone.

Lancez l’application : l’interface, volontairement épurée, facilite la prise en main. Pour associer un nouveau compte, repérez sur le site à sécuriser l’option d’authentification à deux facteurs. Choisissez l’application d’authentification, puis scannez le QR code affiché à l’écran avec votre téléphone. Dès ce geste accompli, un compte s’ajoute à votre liste. L’application commence à générer des codes temporaires valables trente secondes, à recopier lors de chaque connexion sensible.

Google Authenticator fonctionne sans inscription ni numéro de téléphone. Microsoft Authenticator, quant à lui, permet de sauvegarder vos codes de manière chiffrée dans le cloud, ce qui facilite la transition en cas de changement de téléphone. Pour aller plus loin, pensez à activer la sauvegarde et conservez précieusement les codes de secours remis par chaque service. Ces codes restent votre unique solution si vous perdez l’accès à votre appareil.

| Application | Fonctionnalité clé | Sauvegarde cloud |

|---|---|---|

| Google Authenticator | Pas de compte requis | Oui, version ultérieure |

| Microsoft Authenticator | Sauvegarde chiffrée | Oui |

Conseils pratiques pour adopter de bons réflexes et renforcer durablement la sécurité de vos accès en ligne

Pour garder le contrôle sur vos applications d’authentification, la méthode compte autant que la technologie. Activez la double authentification partout où elle est proposée : messageries, réseaux sociaux, banques, services publics… À chaque activation, enregistrez soigneusement les codes de secours générés. Trop souvent oubliés, ces chiffres vous permettront de récupérer vos accès si votre téléphone venait à disparaître.

Votre appareil reste le point faible : protégez-le par code, empreinte digitale ou reconnaissance faciale. Un mobile verrouillé fait barrage aux curieux comme aux malveillants. Si vous appréciez la flexibilité, Twilio Authy offre la synchronisation multi-appareils : un vrai plus si vous jonglez entre smartphone, tablette et ordinateur, mais pensez à désactiver l’accès sur les appareils abandonnés.

Pour une sécurité renforcée, un password manager fiable vous simplifiera la vie : il conserve en lieu sûr vos mots de passe et codes de secours, sous protection d’un chiffrement solide. Keeper Password Manager, par exemple, s’intègre parfaitement à l’écosystème des applications d’authentification et fluidifie la gestion de vos identifiants. Enfin, n’oubliez pas d’installer les mises à jour de vos applications et de votre système : chaque correctif comble une faille de sécurité potentielle, repoussant d’autant les assauts numériques.

Un code qui change toutes les trente secondes, une clé qui ne quitte jamais votre poche, et soudain vos comptes résistent à la tempête. La sécurité numérique ne s’improvise pas : elle s’apprivoise, étape par étape, jusqu’à devenir un réflexe aussi naturel que de fermer sa porte à clé.