Le serveur clignote, le café refroidit. Sur l’écran, une phrase sibylline s’affiche : « Vos données sont entre de bonnes mains. » Voilà comment bascule une routine de bureau en huis clos numérique. Qui aurait parié qu’un lundi d’apparence ordinaire prendrait des airs de prise d’otages digitale ?

L’administrateur réseau hésite : tout couper d’urgence ou préserver ce qui peut encore l’être ? Chaque décision pèse lourd, chaque geste peut précipiter le pire. Quand le chaos numérique s’installe, l’entreprise n’a plus le luxe de l’attente. Il faut décider vite, malgré la peur, car ces premières minutes marquent la frontière entre simple accroc et naufrage persistant.

Pourquoi chaque minute compte lors d’une cyberattaque en entreprise

L’alerte vient de tomber, le temps file. Lorsqu’une cyberattaque cible une entreprise, ce sont les premières minutes qui pèsent le plus lourd dans la balance. Plus l’attaque s’étire, plus le piratage informatique s’infiltre, ouvrant de nouveaux accès pour les pirates. À la clé : vol de données, arrêts de production, confiance des clients en chute libre, et la direction sur la sellette.

Agir sans attendre, c’est étouffer l’incendie avant qu’il ne réduise tout en cendres. Les chiffres sont sans appel : intervenir dans la première heure divise par deux le coût moyen d’une crise cyber. Pour y parvenir, il faut des protocoles rôdés et une chaîne de décision limpide.

- Déterminer sans délai la nature de l’incident : ransomware, phishing massif, fuite de données confidentielles.

- Isoler les systèmes touchés pour éviter que le réseau entier ne sombre.

- Mettre en branle une cellule de gestion de crise, qui réunit direction, experts techniques et responsables de la communication.

Anticiper, c’est la meilleure arme. Se former à la gestion de crise en cas de cyberattaque contre son entreprise avec ABSKILL transforme la panique en réflexes maîtrisés. La vitesse d’exécution, adossée à une préparation méthodique, reste votre bouclier contre l’emballement d’une cyberattaque.

Quels signaux doivent alerter et comment organiser la riposte ?

Les premiers signaux d’alerte, souvent discrets, ne trompent pas : ralentissements soudains du réseau, accès refusés, envoi massif de courriels suspects. Ces indices, parfois relégués au rang de bug anodin, cachent fréquemment une tentative d’intrusion ou un logiciel malveillant déjà à l’œuvre.

Ajoutez à cela la multiplication des alertes de sécurité, des modifications inattendues dans les paramètres ou des accès à des fichiers confidentiels en pleine nuit. Le vol de données personnelles, qui impose d’alerter la commission nationale de l’informatique et des libertés, exige une réaction aussi rapide que structurée.

Pour faire face, organisez la riposte en trois temps :

- Mobilisez la cellule de crise : experts IT, référent sécurité, responsable légal autour de la table.

- Consignez chaque action, chaque anomalie, pour faciliter l’enquête et dialoguer efficacement avec les autorités telles que l’agence nationale de la sécurité des systèmes d’information.

- Activez les plans de continuité et de reprise d’activité (PCA, PRA) afin de limiter les dégâts sur la production et préserver la réputation de l’entreprise.

La clé, c’est l’entraînement. Préparez vos équipes, simulez des attaques, répétez les protocoles : la rigueur, la connaissance du process et la maîtrise des règles légales forment le socle d’une défense opérationnelle face à la cybermenace.

Restaurer la confiance et renforcer la sécurité après l’incident : les étapes clés

Une fois la tempête passée, il s’agit d’abord de refermer les brèches et de rassurer tout l’écosystème. L’audit forensique, la traçabilité de chaque geste, la clarté dans la communication de crise : voilà la trame de la reconstruction.

Les étapes incontournables :

- Remonter à la source de la faille : examiner les logs, isoler les postes compromis, éradiquer les maliciels.

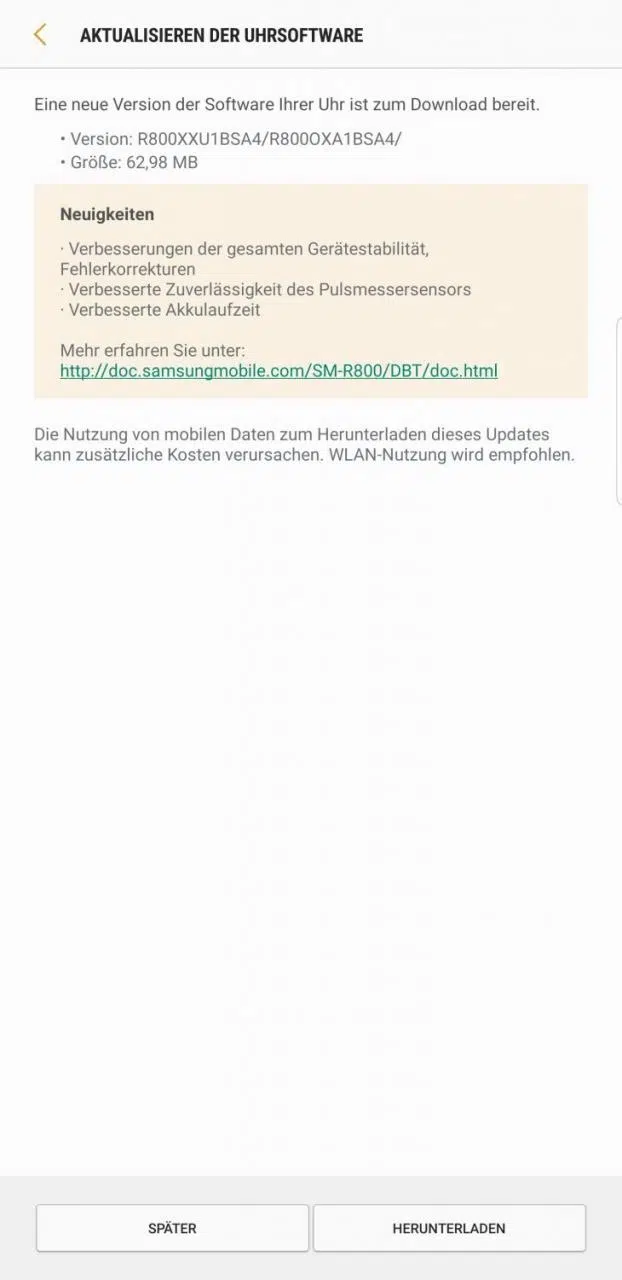

- Rehausser la protection des données conformément au RGPD : renouveler les mots de passe, activer l’authentification multifacteur (MFA), contrôler la fiabilité des sauvegardes.

Le retour à la normale passe par la remise en route des services prioritaires sous la vigilance du responsable sécurité systèmes d’information. Restreignez les accès, privilégiez le VPN pour le travail à distance, vérifiez chaque autorisation d’accès.

Un plan de communication parfaitement huilé, diffusé auprès de la direction, des clients et partenaires, valorise la transparence et la force de réaction de l’entreprise. Mais la suite ne se joue pas uniquement sur le terrain technique : proposez des sessions de formation e-learning à vos équipes, sensibilisez-les aux nouveaux modes opératoires, installez une veille active pour détecter les menaces à venir.

Raffermir la sécurité implique aussi de revoir les process, d’intégrer les leçons tirées du choc. Car chaque tempête cyber laisse des traces : autant en faire le socle d’une forteresse plus résistante, pour que la prochaine offensive ne soit qu’un lointain grondement derrière des murs bien gardés.