Connexion à 192.168.1..32 bloquée par le pare-feu : comment réagir ?

Un chiffre, une adresse, et tout s'arrête. 192.168.1.32, cette séquence anodine, peut devenir le verrou silencieux d'un bureau tout entier.…

Différence entre OpenVPN et WireGuard : comparatif des protocoles VPN

Un protocole VPN lancé en 2019 a rapidement suscité l’intérêt de l’industrie, alors qu’un autre, plus ancien, continue d’être recommandé…

Arrêter recevoir mails arnaqués : trucs et astuces simples pour une boîte mail sécurisée

Certains filtres antispam laissent passer des messages frauduleux, même sur les services de messagerie les plus sécurisés. Les cybercriminels exploitent…

Sécurité renforcée : quelle est la méthode d’authentification la plus sûre ?

Un chiffre : 23 millions. C'est le nombre de mots de passe « 123456 » recensés dans les bases de…

Réaliser une analyse de sécurité fiable en pratique

En France, l'évaluation des risques professionnels est une obligation réglementaire inscrite dans le Code du travail. Pourtant, un tiers des…

Comment activer un badge verisure ?

Verisure est une entreprise qui intervient dans la sécurité des biens et des personnes. Les badges Verisure sont des outils…

Comment vérifier l’authenticité d’une photo en ligne : conseils pratiques et techniques sûres

Des chiffres froids : plus de la moitié des images virales circulant sur les réseaux sociaux sont sorties de leur…

Omega Safti : Découvrez les innovations dans le domaine de la sécurité

Dans l'univers de la sécurité, Omega Safti se positionne comme un pionnier, repoussant constamment les limites de l'innovation. La société,…

Sécuriser ses communications avec la messagerie AC Créteil

AC Créteil propose une solution innovante pour garantir la confidentialité de vos échanges numériques. Dans un environnement où les cybermenaces…

Sécurité informatique : où sont stockés les mots de passe ? Décryptage complet

178 millions. C'est le nombre de mots de passe qui circulent chaque jour sur les forums du dark web. Sous…

RGPD : Quel droit n’est pas protégé ? Comprendre les lacunes

16 millions d'Européens utilisent chaque jour des services en ligne qui ne sont pas couverts par le RGPD. Ce chiffre…

Sécurité paiement en ligne : sites sans 3D Secure, où en trouver ?

Un paiement sans 3D Secure, c'est un peu comme une porte laissée entrouverte alors que tout le quartier s'équipe de…

Les défis éthiques et sécuritaires des bots conversationnels

L’essor des bots conversationnels bouleverse le paysage du numérique, offrant de nouvelles perspectives, mais soulevant aussi des préoccupations majeures. Les…

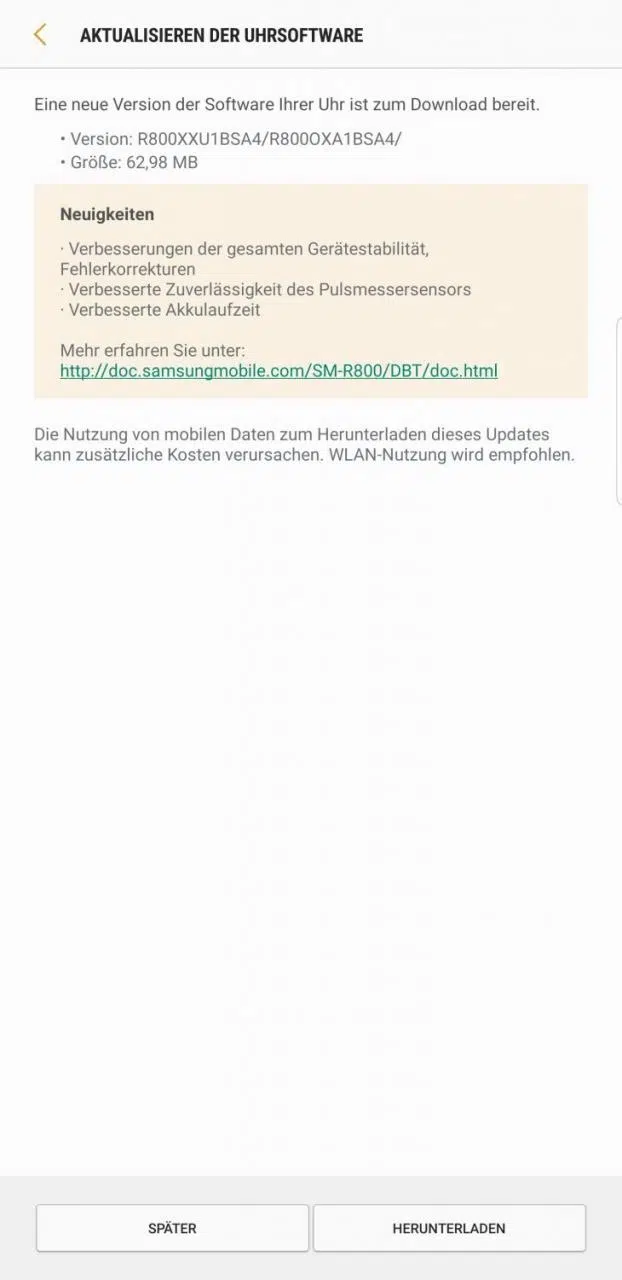

Problèmes suite mises à jour Windows 10 : comment les résoudre ?

Un code d'erreur n'a jamais rendu un ordinateur plus intelligent. Pourtant, à chaque mise à jour de Windows 10, la…

Contrôle parental : comment assurer la sécurité en ligne des enfants ?

En France, un enfant sur deux a déjà surfé sur internet avant son dixième anniversaire. Les plateformes ajustent leurs contenus…

Retrouver mon code confidentiel : astuces simples et efficaces pour le récupérer

Un code confidentiel oublié ne ralentit pas seulement votre journée : il bloque net l'accès à ce qui rythme votre…

Les solutions modernes révolutionnent la sécurité informatique au quotidien

Les chiffres parlent d'eux-mêmes : chaque jour, des milliers de failles sont exploitées et autant de données compromises, aussi bien…

Cybersécurité : la première ligne de défense contre la compromission

La statistique est implacable : en 2024, un groupe cybercriminel vise chaque jour une entreprise d'assurance, attiré par la promesse…

Télécharger un antivirus fiable protège vraiment votre ordinateur aujourd’hui

Les cyberattaques ne se sont jamais estompées : elles s'infiltrent, s'adaptent, persistent. Face à cette réalité numérique, des solutions concrètes…

Sécuriser les comptes en ligne : quelle méthode efficace choisir ?

Un gestionnaire de mots de passe mal configuré, c'est un peu comme une porte blindée laissée entrouverte : tous vos…

Comment bien choisir son gestionnaire de mots de passe : les critères clés

La sécurité en ligne est devenue une préoccupation majeure pour chacun d'entre nous. Avec la multiplication des comptes et services…

Mises à jour : pourquoi sont-elles importantes pour votre site web ?

Une faille de sécurité non corrigée expose chaque jour des milliers de sites à des attaques automatisées. Les moteurs de…

Changer mot de passe Wi-Fi maison intelligente : astuces faciles pour sécuriser réseau

Une configuration d'usine laisse parfois la même clé Wi-Fi sur des millions de box, accessibles en quelques secondes par des…

Cybersécurité : pourquoi c’est important et comment s’y prendre efficacement

Une seule faille suffit parfois à compromettre l'ensemble du système d'une organisation. Les attaques informatiques ne ciblent pas uniquement les…

Code authentification : où le trouver facilement ?

Un écran verrouillé, un code à six chiffres, et soudain le quotidien numérique s'arrête net. La réalité, c'est que sans…

Cybersécurité : comment réagir face à une attaque en entreprise

Le serveur clignote, le café refroidit. Sur l’écran, une phrase sibylline s’affiche : « Vos données sont entre de bonnes mains. » Voilà…

Sécurité cloud : quelle menace principale actuelle ?

80 % des violations de données dans le cloud en 2023 trouvent leur origine dans une simple erreur humaine. Ce…

Réagir si e-mail de phishing ouvert: étapes et précautions à prendre

Un e-mail frauduleux peut contourner les filtres les plus sophistiqués et s'infiltrer dans des boîtes de réception protégées. Même des…

Télécharger l’application d’authentification : mode d’emploi pratique et sécurisé

Un code à usage unique expire généralement en moins de trente secondes, rendant tout partage ou interception quasiment inutile. Pourtant,…

Comment organiser efficacement la formation en cybersécurité ?

La montée en puissance des cyberattaques confronte les entreprises à des risques croissants qui touchent autant leurs infrastructures que leurs…

Protection de vos actifs numériques lors des achats de cartes cadeaux

La protection des actifs numériques occupe une place primordiale à l’ère des paiements dématérialisés et des cartes cadeaux numériques. De…

La cybersécurité n’est plus un sujet IT : c’est un sujet d’écosystème

Un incident dans la chaîne d’approvisionnement numérique peut désactiver une entreprise entière, même si ses propres systèmes restent inviolés. L’entrée…

Trop protégé ? Quand la sécurité devient une arme contre vous

Dépasser les limites imposées par la légitime défense expose à des poursuites pénales, même en cas d’intrusion dans un domicile.…

Coût WireGuard VPN : prix, tarifs et comparaison des offres en 2025

Le prix d’un abonnement VPN utilisant WireGuard varie du simple au triple selon le fournisseur, la durée d’engagement et les…

Sécuriser son Wi-Fi : Découvrez son type de sécurité en un clin d’œil !

Changer le mot de passe du Wi-Fi sans vérifier le protocole de sécurité utilisé expose à des failles inattendues. Certaines…

Sécuriser son compte Gmail : astuces pratiques pour renforcer la protection de sa boîte mail

Près de 15 % des tentatives de piratage ciblent directement les comptes Gmail, selon les dernières données de Google. L’authentification…

Cyberattaque : le pays le plus fort en cybercriminalité en 2025

Un SMS anodin, quelques mots jetés sur l’écran, et c’est tout un quartier d’affaires de Shanghai qui s’effondre dans le…

Phishing 2025 : Les nouvelles techniques d’attaque et comment s’en protéger

En 2024, plus de 80 % des incidents de compromission de données trouvent leur origine dans une tentative de phishing.…

Cybersécurité : quelles études pour y travailler efficacement ?

Certains experts du secteur occupent des postes clés sans jamais avoir suivi de cursus spécialisé. À l’inverse, des diplômés de…

Sécurité Wi-Fi : quel type choisir pour votre réseau domestique ?

Un mot de passe complexe ne suffit pas toujours à empêcher les intrusions sur un réseau sans fil. L’activation du…

Protégez-vous du Wi-Fi : Astuces et conseils pour sécuriser votre connexion

Imaginez un instant que votre voisin, confortablement installé derrière son mur, s’invite dans votre salon numérique pour profiter de vos…

Désactiver paiements en ligne : astuces et conseils pour réussir

Le compte bancaire ressemble parfois à une passoire invisible : vous croyez avoir tout verrouillé, mais, chaque mois, un débit…

Données personnelles : adresse mail professionnelle, analyse et réglementation en France

L’adresse mail professionnelle, c’est le badge invisible qui circule à toute vitesse dans l’arrière-boutique numérique des entreprises. Elle paraît anodine,…

Vidéosurveillance à distance : comment la visionner ?

Un salon vide, une silhouette qui traverse furtivement l’écran, et quelque part loin d’ici, un propriétaire dont le cœur rate…

Je veux savoir à qui appartient ce numéro : les méthodes fiables

Recevoir un appel ou un message d'un numéro inconnu peut susciter curiosité et inquiétude. Que ce soit pour identifier un…

Sécurité et confidentialité : protéger vos données avec Zimbra interne

Les entreprises sont de plus en plus confrontées à des défis en matière de sécurité et de confidentialité des données.…

Attaque par phishing : Les caractéristiques et prévention efficace

Les attaques par phishing se multiplient, ciblant aussi bien les entreprises que les particuliers. Ces cyberattaques usurpent généralement l'identité de…

Protéger votre Wi-Fi domestique : conseils et astuces pour une sécurité renforcée

Avec la multiplication des appareils connectés à la maison, protéger votre réseau Wi-Fi n'a jamais été aussi fondamental. Un réseau…

RGPD : Informations exemptées et obligations

Le Règlement Général sur la Protection des Données (RGPD) encadre strictement la collecte, le traitement et le stockage des données…

Sécurité : 5 principes fondamentaux pour une protection optimale!

Assurer sa sécurité est devenu une priorité incontournable. Qu'il s'agisse de protéger ses données personnelles en ligne ou de garantir…