En 2024, plus de 80 % des incidents de compromission de données trouvent leur origine dans une tentative de phishing. Des campagnes ciblant spécifiquement les outils collaboratifs internes se multiplient, contournant les filtres traditionnels grâce à l’utilisation d’IA générative.

La sophistication croissante des attaques brouille les repères : des messages authentifiés, des domaines presque indiscernables des originaux, des scénarios personnalisés exploitant l’actualité immédiate. Les méthodes classiques de détection se révèlent insuffisantes face à cette mutation rapide. Les recommandations doivent évoluer aussi vite que les menaces.

Phishing en 2025 : un panorama des menaces qui évoluent sans cesse

Les attaques de phishing prennent une toute autre ampleur. Fini le temps où un courriel mal ficelé suffisait à duper un collaborateur distrait. En 2025, les cybercriminels jouent sur tous les tableaux : automatisation à grande échelle, menaces persistantes avancées, et exploitation chirurgicale des failles humaines. En France comme partout en Europe, le social engineering se raffine. La cible est soigneusement découpée : chaque entreprise, du géant coté en bourse à la PME industrielle, devient une proie potentielle.

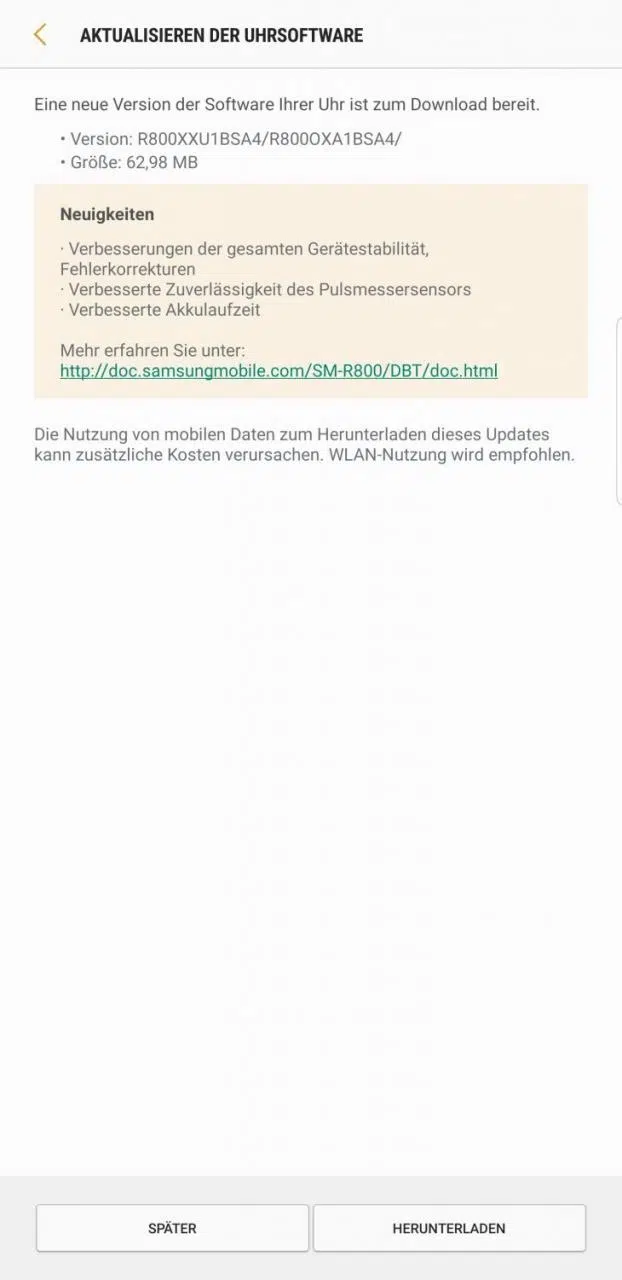

La nouveauté ? Les canaux d’attaque. Les messageries instantanées, les plateformes collaboratives, les applications mobiles, autant de portes dérobées autrefois jugées inviolables. Désormais, la frontière entre vie privée et vie professionnelle s’efface, brouillant les pistes. Les algorithmes génèrent des messages sur-mesure, en temps réel, rendant chaque tentative d’attaque informatique aussi crédible qu’un message interne. Même les plus aguerris ne sont plus à l’abri : les taux de clics sur des liens frauduleux s’envolent, y compris parmi les profils expérimentés.

Dans ce contexte mouvant, la protection des systèmes d’information réclame une vigilance de tous les instants. Les entreprises françaises musclent leurs dispositifs : veille renforcée, détection comportementale, audits répétés. Les experts, comme Ethan Guérin, accompagnent les directions cybersécurité pour décoder les nouveaux schémas d’attaque et anticiper les évolutions à venir.

Voici les grandes tendances observées dans les attaques les plus récentes :

- La segmentation ultra-fine des cibles par des IA de plus en plus performantes

- La création et la diffusion de contenus multimédias falsifiés, qui trompent l’œil comme l’oreille

- L’exploitation de failles tout au long des chaînes d’approvisionnement numériques

Oublier un détail, négliger une anomalie : il suffit d’un instant d’inattention pour laisser s’installer une menace qui peut se propager à l’ensemble du système. La vigilance, collective et technique, devient le socle commun de toute stratégie de défense.

Quelles nouvelles techniques les cybercriminels utilisent-ils pour piéger leurs victimes ?

Aujourd’hui, le phishing se réinvente à la faveur de l’intelligence artificielle. Les cybercriminels s’appuient sur des générateurs de texte capables d’imiter la tournure, le ton, et même les habitudes linguistiques de leur proie. Les attaques ne se limitent plus à l’email : réseaux sociaux, messages privés, notifications ciblées, chaque canal devient un terrain d’infiltration. On assiste à la montée en puissance du spear phishing : des attaques ultra-ciblées, construites à partir d’informations professionnelles accessibles en ligne.

Les dernières campagnes révèlent une extrême finesse dans l’usurpation d’identité. Les logiciels malveillants se dissimulent derrière des liens ou des pièces jointes à l’apparence banale, exploitant parfois des vulnérabilités zero day méconnues. Les cybercriminels privilégient aussi des techniques d’ingénierie sociale éprouvées : faux ordres de virement, requêtes pressantes, invitations à réinitialiser des identifiants de connexion. Le mélange entre sphère privée et professionnelle rend la détection encore plus complexe.

Les pièges les plus fréquents à surveiller :

- Détournement de sites institutionnels pour récolter informations personnelles et mots de passe

- Utilisation de faux profils sur les réseaux professionnels pour instaurer la confiance

- Déploiement de logiciels malveillants via des applications collaboratives du quotidien

Avec cette multiplication de vecteurs d’attaque, l’exposition augmente pour tous : salariés, dirigeants, particuliers. Chaque échange de document, chaque connexion à distance multiplie les risques. La vigilance doit suivre le rythme de cette sophistication inédite.

Reconnaître les signaux d’alerte : ce que les arnaques récentes nous apprennent

Les attaques de phishing de 2025 prennent le visage de la normalité. Les emails malveillants adoptent le lexique de l’entreprise, reprennent la charte graphique, évoquent un dossier en cours. La personnalisation atteint un niveau tel qu’un simple lien ou une pièce jointe (« note de frais », « rapport mensuel ») suffit à piéger la vigilance. Même la signature rassurante d’un collègue peut être imitée à la perfection.

Certains indices doivent alerter, même discrets :

- Une adresse d’expéditeur modifiée de façon subtile : lettre remplacée, caractère spécial inséré

- Des sollicitations pressantes pour obtenir des informations confidentielles ou données personnelles

- Des fautes de frappe ou une syntaxe inhabituelle, parfois masquées par des correcteurs automatiques sophistiqués

Les logiciels malveillants se cachent désormais dans des fichiers PDF ou ZIP, hébergés sur des plateformes légitimes pour échapper aux radars. Certains chevaux de Troie s’activent dès l’ouverture, siphonnant les informations du poste ou injectant un ransomware dans les réseaux de l’entreprise. En France, plusieurs institutions ont déjà tiré la sonnette d’alarme en 2024, mettant en lumière ces nouveaux modes opératoires.

Pour contrer ces pièges, l’attention doit rester soutenue à chaque étape. Avant de répondre à une demande inhabituelle, de cliquer sur un lien ou d’ouvrir une pièce jointe, prenez le temps de vérifier l’expéditeur et la légitimité du message. La meilleure défense reste une combinaison d’outils techniques et d’un regard critique, affûté par la formation continue.

Adopter les bons réflexes pour se prémunir durablement contre le phishing

Pour contrer le phishing, rien ne doit être laissé au hasard. Un mot de passe solide, unique pour chaque service, reste la première ligne de défense. Mais ce n’est pas tout : activer systématiquement l’authentification multi facteurs (MFA) s’impose. Ce rempart supplémentaire rend l’usurpation bien plus difficile, même si un identifiant a fuité.

L’information et la formation des équipes sont des armes redoutables. Mieux vaut prévenir que guérir : des sessions régulières, mises à jour selon les nouveaux scénarios d’attaque, préparent chacun à réagir vite. Les dirigeants font partie des cibles privilégiées : leur exposition et leur accès à des informations stratégiques attisent la convoitise des attaquants.

Pour renforcer votre défense, adoptez sans attendre ces habitudes :

- Activez la MFA sur tous les comptes, qu’ils soient professionnels ou personnels

- Planifiez un audit de sécurité chaque année pour repérer les failles et les corriger

- Sensibilisez les collaborateurs à la détection des signaux faibles : comportements inhabituels, pièces jointes suspectes, liens raccourcis

La maîtrise des accès, la surveillance des droits, la traçabilité des connexions deviennent les piliers d’une protection des données efficace. Les entreprises françaises multiplient les initiatives : elles combinent technologies éprouvées et vigilance collective. La lutte contre le phishing s’étend sur la durée, portée par l’engagement de tous et l’évolution constante des outils.

Le phishing ne dormira pas. À chacun de s’adapter, d’apprendre, et de rester en alerte : car la prochaine attaque ne ressemblera jamais tout à fait à la précédente.